1. 引言

在构建现代安全系统时,认证(Authentication)与授权(Authorization)是两个不可或缺的核心概念。尽管它们经常被混用,但本质上是两个完全不同的安全机制。

本文将详细解释这两个概念的定义、区别以及它们在实际系统中的应用。我们将介绍常见的认证机制,如联合身份认证(Federated Identity)、多因素认证(MFA)、访问密钥(Access Keys)等;也会探讨 IAM(身份与访问管理)中用户、角色、策略在授权过程中的作用。

最后,我们还会分析认证与授权的好处,并通过现实场景帮助你更好地理解它们的使用方式。

2. 认证 vs 授权:主要区别

| 认证(Authentication) | 授权(Authorization) |

|---|---|

| 验证用户是否是其声称的身份 | 判断用户是否可以访问特定资源 |

| 依赖凭证验证机制(如密码、令牌) | 依赖安全策略与权限规则 |

| 是授权的前提步骤 | 发生在认证成功之后 |

| 通常通过 ID Token 传递身份信息 | 通常通过 Access Token 控制访问权限 |

简而言之:认证解决“你是谁”,授权解决“你能做什么”。

3. 认证机制详解

认证的核心是验证用户身份。常见的认证机制包括以下几种:

3.1 单因素认证(SFA)

这是最基础也是最普遍的认证方式,通常表现为用户名 + 密码组合。

✅ 优点:实现简单,用户熟悉

❌ 缺点:安全性较低,容易被破解或暴力攻击

如下图所示,用户输入用户名和密码后,系统验证是否匹配。

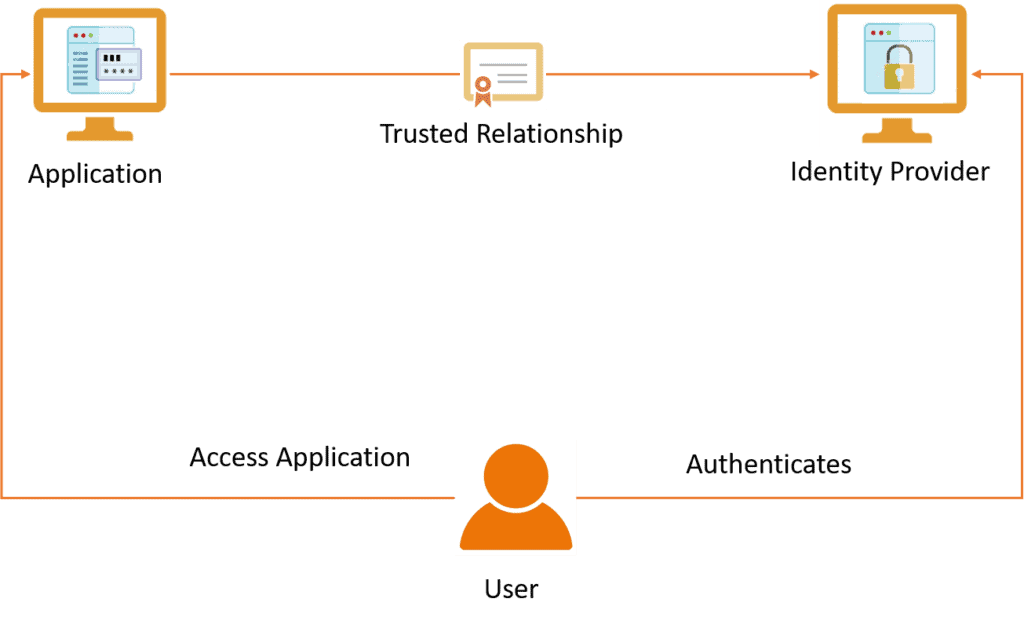

3.2 联合身份认证(Federated Identity)

这种机制依赖于一个可信的身份提供商(Identity Provider),用户通过该提供商完成认证后,可以访问多个应用系统,无需重复登录。

举个例子:

应用系统与身份提供商之间建立信任关系后,身份提供商可以为用户背书,应用系统则根据该背书允许用户访问资源。

✅ 优点:单点登录(SSO)体验好,便于统一管理

⚠️ 注意:必须确保身份提供商的安全性,否则整个体系会受到威胁

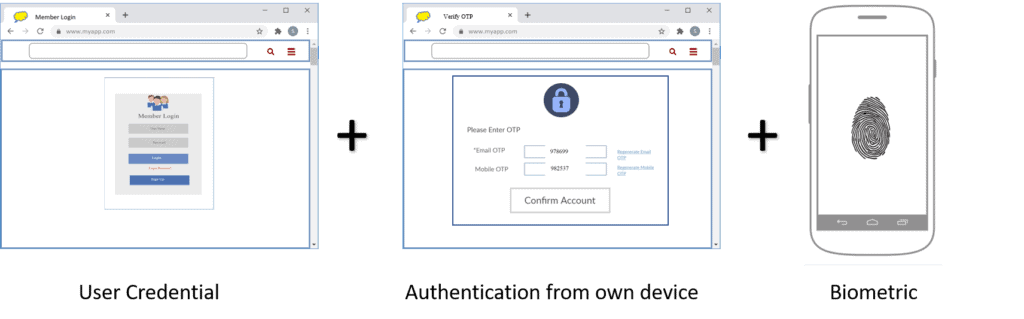

3.3 多因素认证(MFA)

MFA 要求用户提供多个身份验证因子,以提高安全性。常见组合包括:

- 用户凭证(用户名 + 密码)

- 设备认证(短信验证码、硬件 Token)

- 生物识别(指纹、人脸识别)

例如:

✅ 优点:显著提升安全性

❌ 缺点:用户体验略复杂,需维护多个验证通道

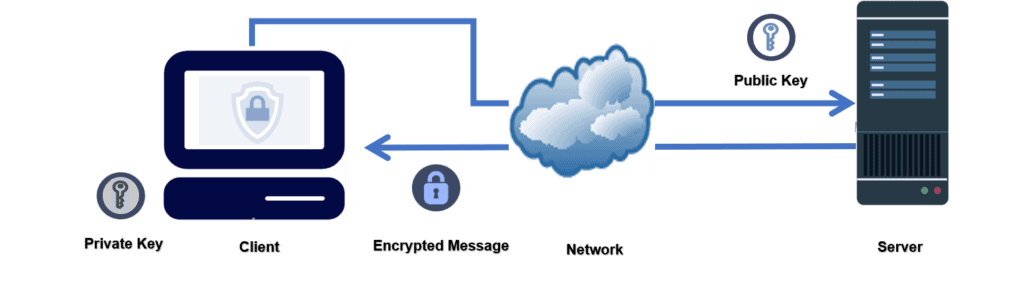

3.4 访问密钥(Access Keys)

在系统间通信或自动化脚本中,通常不使用用户名密码,而是使用非对称加密的访问密钥对(Access Key Pair)。

- 公钥用于加密或签名

- 私钥由客户端安全保存,用于解密或验证签名

例如:

这种机制广泛应用于 SSH、TLS、HTTPS 等协议中,保障了通信的安全性。

✅ 优点:自动化友好,安全性高

⚠️ 注意:私钥一旦泄露,相当于身份被盗,必须严格保护

4. 授权机制详解

授权的核心是控制用户对资源的访问权限。在完成认证之后,系统根据预设策略判断用户是否具备访问某资源的权限。

常见的授权模型包括:

- 基于角色的访问控制(RBAC)

- 基于属性的访问控制(ABAC)

- 访问控制列表(ACL)

4.1 IAM 中的角色与策略

在 IAM(Identity and Access Management)系统中,权限管理通常通过角色(Role)和策略(Policy)来实现。

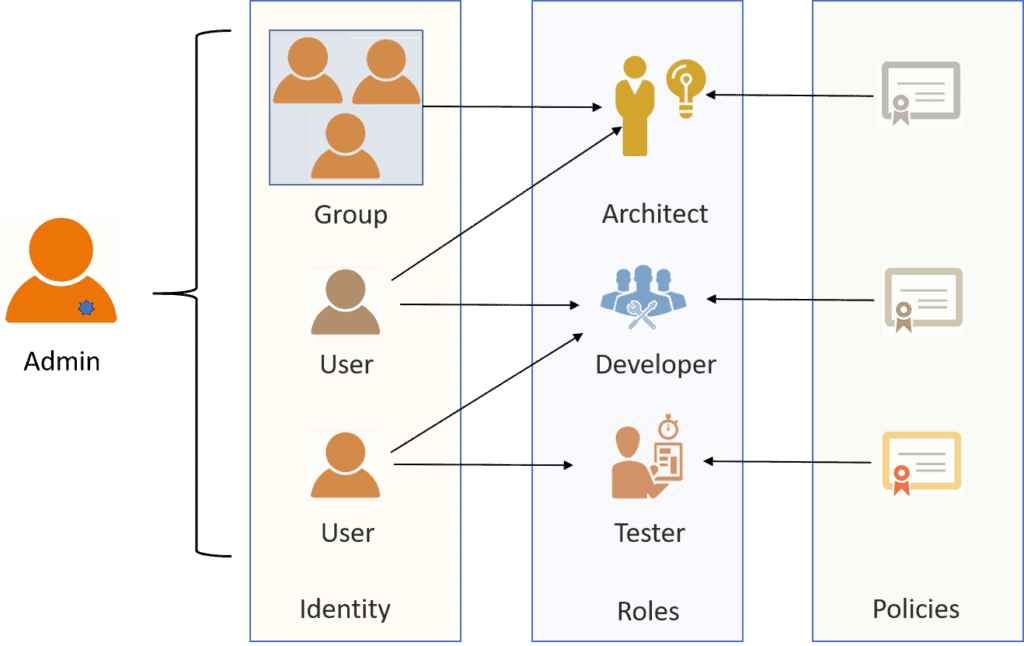

如下图所示:

管理员可以为用户分配一个或多个角色,每个角色绑定特定的策略,从而实现细粒度的权限控制。

例如:

- 开发者角色:只能访问开发环境资源

- 测试人员角色:只能执行测试任务

- 管理员角色:拥有系统级权限

✅ 优点:结构清晰,易于维护

❌ 缺点:策略设计复杂,容易出错

4.2 授权流程

- 用户完成认证

- 系统获取用户身份信息(如角色)

- 根据策略判断是否允许访问目标资源

- 返回结果(允许或拒绝)

5. 实际价值与好处

认证与授权机制不仅提升了系统安全性,还带来了以下好处:

✅ 安全性增强

- 防止未授权访问

- 降低数据泄露风险

- 提高攻击者破解成本

✅ 权限控制更灵活

- 实现细粒度访问控制

- 支持动态策略更新

- 提高系统合规性

✅ 提升用户体验

- 单点登录(SSO)简化登录流程

- 自动化授权减少人工干预

- 权限变更即时生效

✅ 成本与效率优化

- 减少安全事件处理成本

- 提高开发与运维效率

- 降低误操作风险

6. 总结

认证与授权是现代安全体系中不可或缺的两个环节:

- 认证:确认用户身份

- 授权:决定用户能访问哪些资源

选择合适的认证与授权机制,需结合业务场景、安全要求和用户体验综合考虑。例如:

- 对于普通用户系统,使用 SFA + MFA 搭配角色授权即可

- 对于企业级系统,建议采用联合身份认证 + RBAC 模型

- 对于自动化系统,优先使用 Access Key Pair

✅ 推荐实践

- 使用 Spring Security、Keycloak、AWS IAM 等成熟框架/平台

- 阅读官方文档或技术文章(如 JAAS)

- 在测试环境中尝试不同机制,评估其安全性与性能

最终,没有“最好的机制”,只有“最适合你业务的机制”。 建议根据实际需求进行选型与验证,避免盲目照搬。