1. 简介

在本篇文章中,我们将探讨数字签名、内容加密和压缩各自的意义,并分析在不同顺序下执行这些操作所带来的影响。我们的目标是根据实际需求,选择最合适的操作顺序,以达到安全、效率和可验证性的最佳平衡。

2. 各操作的含义

在讨论组合使用这些操作之前,我们先来理解每个操作的含义及其用途。

2.1 数字签名(Digital Signature)

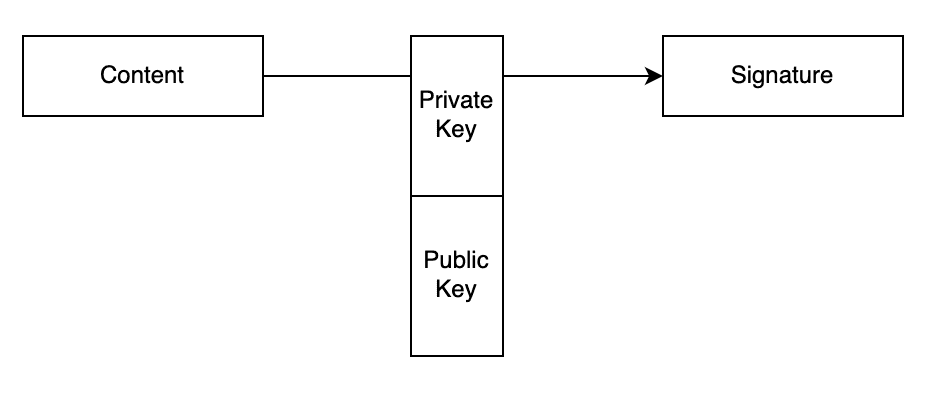

数字签名通常基于非对称加密算法(如RSA、ECDSA等)实现。其基本流程是:

- 使用签名者的私钥对原始内容进行加密生成签名;

- 接收方使用签名者的公钥验证签名是否匹配原始内容。

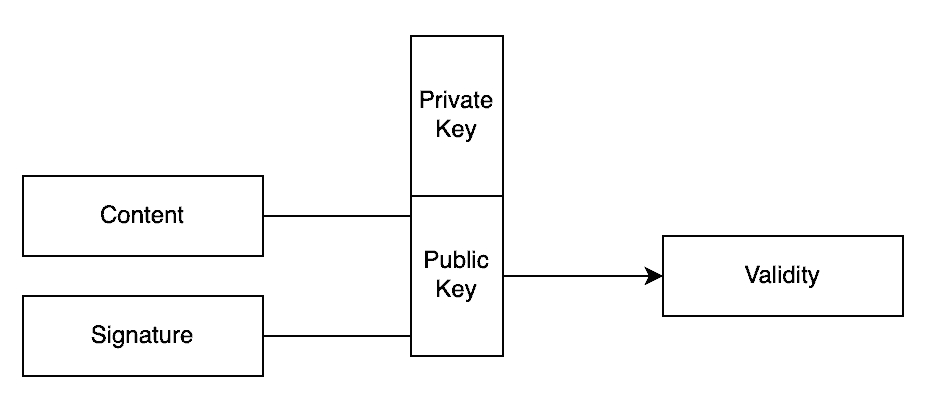

验证流程如下:

- 将原始内容与签名一起传送给接收方;

- 接收方使用公钥验证签名是否匹配内容。

✅ 只要私钥不泄露,签名就具有不可否认性和内容完整性验证功能。

2.2 加密(Encryption)

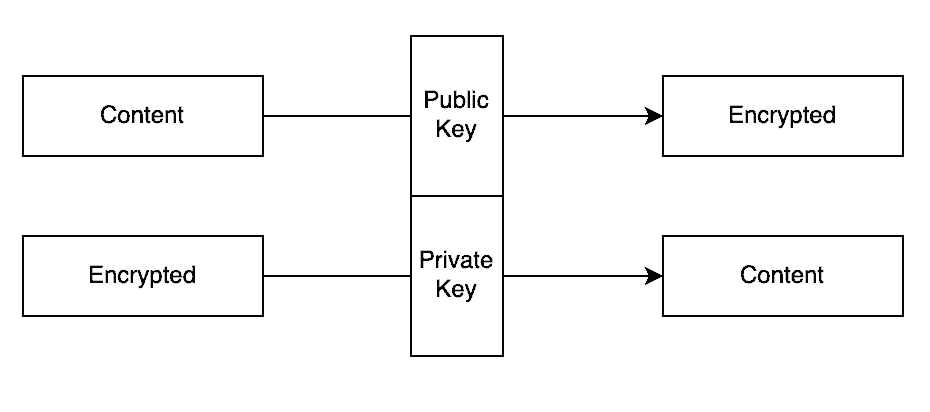

加密的目的是确保内容在传输或存储过程中不会被未经授权的第三方读取。

常见的加密方式包括:

- 对称加密(如 AES):加密和解密使用相同密钥;

- 非对称加密(如 RSA):使用接收方的公钥加密,只有私钥才能解密。

加密流程如下图所示:

⚠️ 加密后的内容应尽可能不可预测、无规律,否则可能被破解。

2.3 压缩(Compression)

压缩通过识别内容中的重复模式并进行替换,以减少数据体积,便于传输或存储。

- 无损压缩(如 gzip、bzip2):压缩后可完全还原;

- 有损压缩(如 JPEG):压缩率更高,但会丢失部分数据。

✅ 示例:《战争与和平》电子书原始大小为 3.2MB,用 bzip2 压缩后仅 0.8MB。

⚠️ 如果原始数据本身是随机的(如已加密数据),压缩效果会很差。

3. 操作组合分析

3.1 加密与压缩的组合

压缩的目标是减小体积,而加密的目标是隐藏内容。这两个操作组合使用时,顺序非常关键。

✅ 先压缩后加密(推荐)

- 优点:压缩后体积更小,传输效率更高;

- 缺点:压缩可能会引入可预测模式,增加被攻击风险(如 CRIME、BREACH 攻击)。

❌ 先加密后压缩(不推荐)

- 问题:加密后的内容几乎不可压缩,压缩后体积可能反而变大;

- 示例:AES-256-CBC 加密的 War And Peace 文件压缩后反而略大于原始大小。

3.2 加密与签名的组合

这两个操作可以互补:

- 签名确保内容未被篡改;

- 加密确保内容不被未授权访问。

✅ 先签名后加密(推荐)

- 优点:签名在加密前,签名者知道原始内容;

- 适用场景:签名者与加密者为同一方;

- 缺点:中间节点无法验证签名,只能最终接收方验证。

❌ 先加密后签名(慎用)

- 问题:签名者无法查看原始内容,可能签名恶意数据;

- 风险:签名者可能不知情地签名了被篡改的加密内容。

✅ 示例:攻击者替换加密内容,签名者未察觉并签名,接收方误以为内容可信。

3.3 压缩与签名的组合

压缩本身不涉及保密性,签名也不改变内容结构,因此两者组合相对安全。

✅ 先签名后压缩

- 优点:签名者知道原始内容;

- 缺点:中间节点无法验证签名,需先解压才能验证。

❌ 先压缩后签名

- 风险:签名者可能不知道原始内容,签名内容可能被替换;

- 注意:如果使用有损压缩,签名可能失效。

⚠️ 建议:使用无损压缩算法(如 gzip、bzip2)进行组合操作。

4. 总结

| 操作组合 | 推荐顺序 | 优点 | 风险/缺点 |

|---|---|---|---|

| 加密 + 压缩 | 先压缩后加密 | 传输效率高 | 可能引入可预测模式 |

| 加密 + 签名 | 先签名后加密 | 内容可验证、加密保护 | 中间节点无法验证 |

| 压缩 + 签名 | 先签名后压缩 | 签名者知道原始内容 | 需解压后才能验证 |

✅ 总体建议:

- 优先签名 → 压缩 → 加密,确保内容可验证、体积小、安全;

- 避免加密后压缩,效率低;

- 避免签名加密后内容,存在签名者不知情风险;

- 使用无损压缩算法,避免破坏签名完整性。

⚠️ 踩坑提醒:CRIME/BREACH 攻击就是由于压缩在加密前导致的安全漏洞,建议在 HTTPS 等场景中禁用 TLS 压缩。