1. 引言

共识算法在分布式系统中扮演着至关重要的角色。它们确保在多个节点之间达成一致,即使某些节点发生故障,系统仍能继续正常运行。选择合适的共识算法对于系统的安全性、性能和可扩展性具有深远影响。

本文将探讨共识算法的基本概念、分类以及一些常见的实现。我们会重点介绍两种主流类型的共识算法:基于投票的算法和基于证明的算法,并分析它们的优缺点及适用场景。

2. 分布式系统中的共识

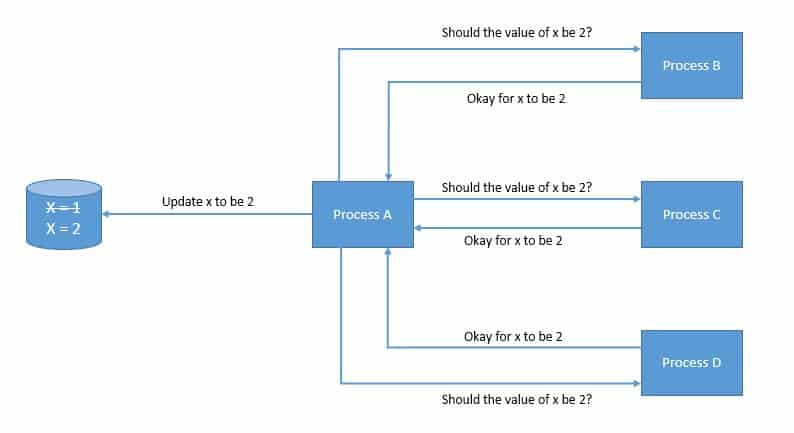

共识(Consensus)是指多个参与者就某个决策达成一致。在分布式系统中,这意味着多个节点需要就一系列操作顺序或状态变更达成一致。

例如,多个数据库节点需要就哪些事务应该被提交、以什么顺序提交达成共识:

共识算法需要满足以下三个基本属性:

✅ 终止性(Termination):所有非故障节点最终必须做出决策

✅ 一致性(Agreement):所有正常节点必须达成相同的决策

✅ 完整性(Integrity):如果所有正常节点提议相同的值,那么任何正常节点的决策值也必须相同

共识算法还必须具备容错性(Fault Tolerance)。这意味着即使部分节点失效或行为异常,整个系统仍能继续运行。

3. 共识算法的计算模型

理解共识算法的工作环境非常重要。这包括:

3.1 拜占庭故障 vs 崩溃故障

- 崩溃故障(Crash Fault):节点停止响应,不再恢复

- 拜占庭故障(Byzantine Fault):节点行为异常,可能发送错误信息、伪造数据,甚至恶意攻击系统

拜占庭故障更难处理,因为它可能在系统中传播不一致的信息。这类问题最早来源于“拜占庭将军问题”,描述了在没有可信中央协调者的情况下,如何达成共识。

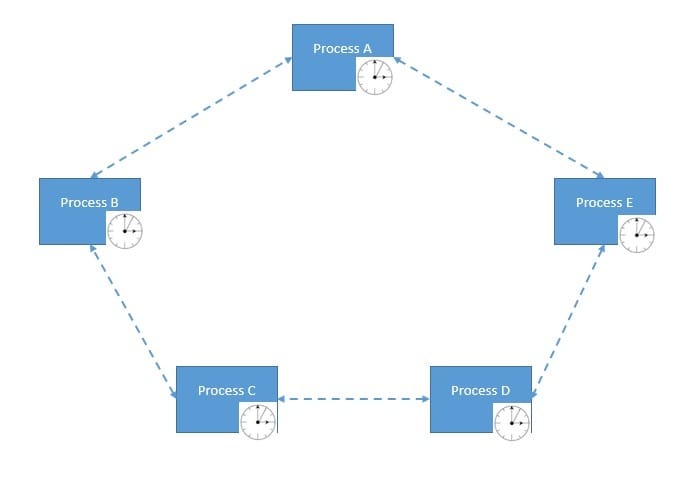

3.2 同步通信 vs 异步通信

- 同步通信:所有节点共享一个全局时钟,消息传输有明确的上限时间

- 异步通信:没有全局时钟,消息传输延迟不确定

FLP 不可能性定理指出:在完全异步的系统中,只要有一个节点可能崩溃,就无法保证确定性地达成共识。

3.3 授权网络 vs 无授权网络

- 授权网络(Permissioned Network):参与者是已知的、固定的,节点之间可以相互认证

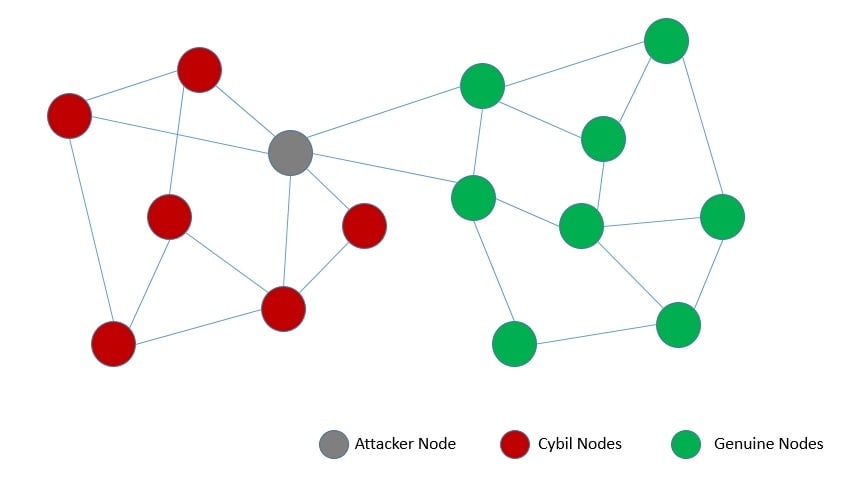

- 无授权网络(Permissionless Network):任何人都可以加入并参与共识,例如区块链网络

在无授权网络中,必须防范Sybil 攻击,即攻击者通过创建大量虚假身份来控制网络。

4. 基于投票的共识算法

早期的共识算法大多采用基于投票的机制,通过节点之间的通信和投票来达成一致。这类算法通常具有较强的理论基础,但随着节点数量增加,性能会显著下降。

4.1 实用拜占庭容错(Practical Byzantine Fault Tolerance, pBFT)

pBFT 是 Barbara Liskov 和 Miguel Castro 于 1999 年提出的拜占庭容错算法,适用于授权网络。

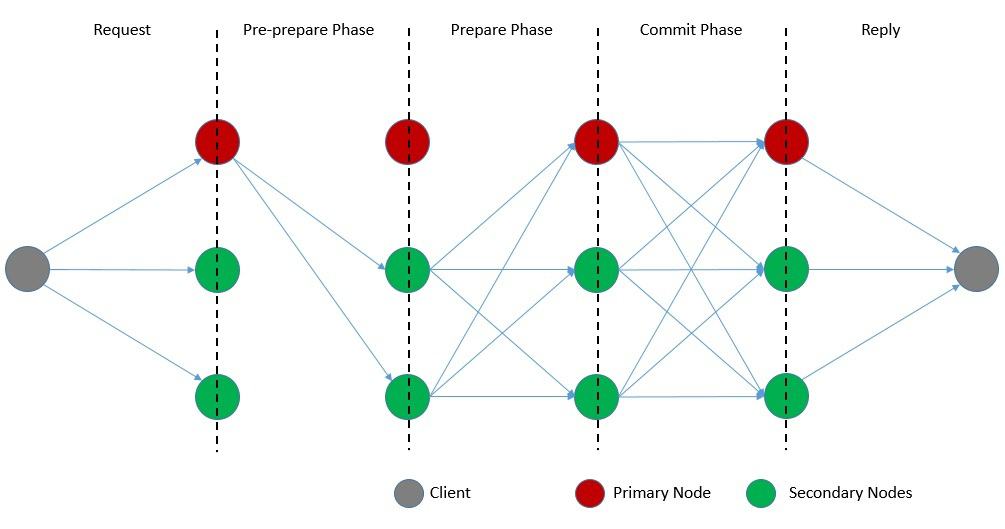

核心流程包括三个阶段:

- Pre-Prepare:主节点广播预准备消息

- Prepare:从节点广播准备消息

- Commit:节点广播提交消息,确认达成共识

pBFT 的容错能力要求:故障节点数 < 总节点数 / 3

优点:

- 安全性强

- 延迟低

缺点:

- 节点间通信复杂度高

- 难以扩展

- 易受 Sybil 攻击(需额外机制)

4.2 HotStuff

HotStuff 是 VMware 研究团队于 2018 年提出的一种改进型拜占庭容错协议。

它优化了 pBFT 的两个主要问题:

- 所有通信都通过主节点进行(减少复杂通信)

- 将视图切换(View Change)与正常流程合并(简化流程)

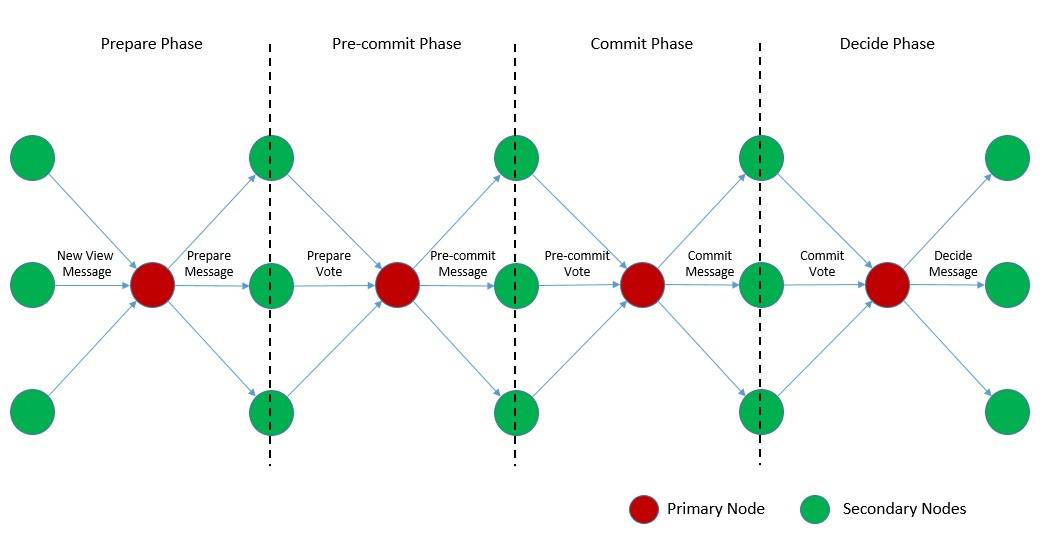

共识流程包括四个阶段:

- New View:从节点发送新视图消息

- Prepare

- Pre-Commit

- Commit

- Decide:主节点广播最终决定

HotStuff 的改进:

- 更简洁的通信模型

- 支持阈值签名和流水线处理

缺点:

- 仍受限于授权网络的扩展性问题

4.3 其他重要算法

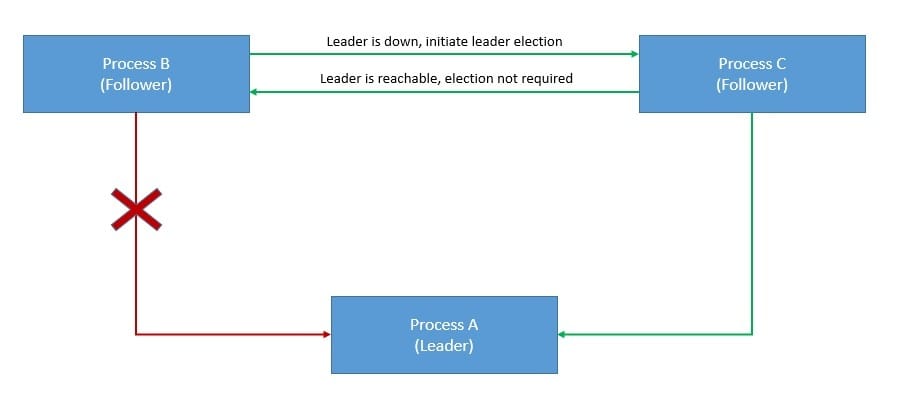

- Paxos:由 Leslie Lamport 提出,解决崩溃故障下的共识问题

- Raft:Paxos 的简化版本,更易理解和实现

- Chord、CAN、Tapestry、Pastry:用于无中心节点的分布式哈希表协议

此外,还有许多 pBFT 的变体,如 RBFT、Q/U、Zyzzyva、Aardvark 等。

5. 基于证明的共识算法

随着区块链和去中心化网络的兴起,基于证明的共识算法成为主流,尤其适用于无授权网络。

这类算法要求节点提供某种“证明”才能参与共识决策,从而防止 Sybil 攻击。

5.1 工作量证明(Proof-of-Work, PoW)

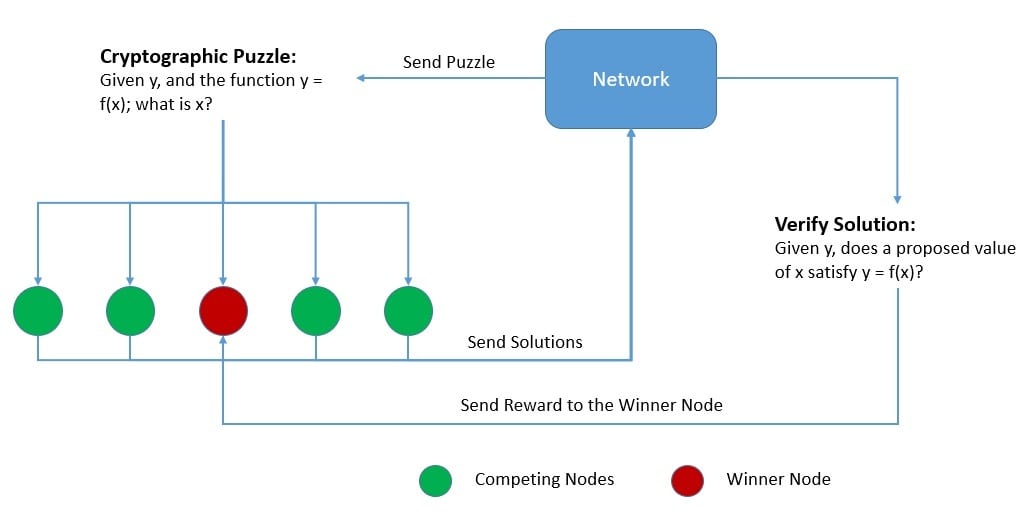

PoW 是比特币使用的共识机制。节点通过解决计算密集型的密码学难题来竞争记账权。

流程如下:

- 节点竞争解决密码难题(如 SHA-256 哈希)

- 解出者广播区块

- 其他节点验证并接受

优点:

- 安全性高

- 适用于无授权网络

缺点:

- 能耗高

- 扩展性差

5.2 权益证明(Proof-of-Stake, PoS)

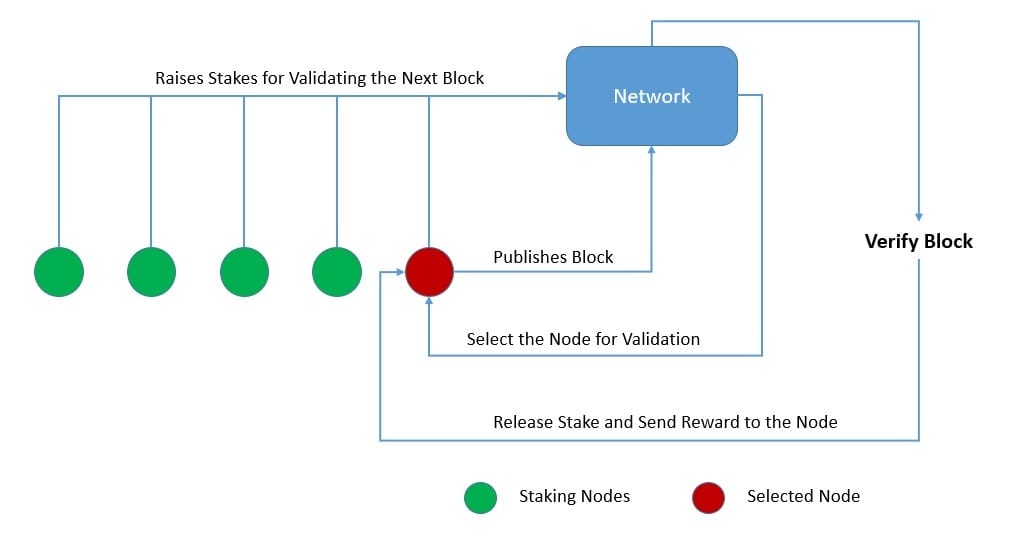

PoS 要求节点质押一定数量的代币作为参与共识的“押金”。

流程如下:

- 节点质押代币

- 系统随机选择节点生成区块

- 区块验证通过后,节点获得奖励

- 若节点作恶,押金将被没收

优点:

- 能耗低

- 可扩展性更好

- 更公平

缺点:

- 存在“富者愈富”风险

- 仍可能遭受 51% 攻击

以太坊已于 2022 年完成“Merge”升级,从 PoW 转向 PoS。

5.3 其他常见证明机制

- Proof-of-Burn(燃烧证明):销毁部分代币换取记账权

- Proof-of-Space(空间证明):利用硬盘空间参与共识

- Proof-of-Authority(权威证明):基于可信节点的授权机制

- Proof-of-Elapsed-Time(时间流逝证明):基于 Intel SGX 的随机等待机制

这些机制各有优劣,适用于不同的应用场景。

Tendermint 是一个典型例子,它结合了 PoS 和 pBFT,实现了高性能和安全性。

6. 总结

共识算法是分布式系统的核心,决定了系统的安全性、性能和可扩展性。

本文我们介绍了共识的基本概念、常见的计算模型(拜占庭故障、异步通信、无授权网络),以及主流的共识算法分类:

- 基于投票的算法(如 pBFT、HotStuff):适用于授权网络,安全但扩展性差

- 基于证明的算法(如 PoW、PoS):适用于无授权网络,扩展性好但能耗或公平性存在挑战

未来,随着区块链和分布式系统的发展,混合型共识机制将成为研究热点,结合投票机制和证明机制,以实现更好的性能和安全性。

✅ 选择共识算法时应综合考虑:

- 系统的容错需求(崩溃 vs 拜占庭)

- 网络类型(授权 vs 无授权)

- 性能与资源消耗

- 安全性与可扩展性

踩坑提醒 ⚠️:不要盲目选择热门算法,要根据实际业务场景进行评估。例如,PoS 在无授权网络中表现良好,但在授权网络中可能不如 pBFT 高效。