1. 防火墙概述

防火墙是现代网络安全中最关键、最基础的安全设备之一。它用于防止未经授权的访问和恶意攻击,在保护企业内部网络和互联网交互方面扮演着核心角色。

本文将介绍防火墙的基本概念、工作原理以及常见的防火墙类型,帮助你更深入地理解其作用和应用场景。

2. 什么是防火墙?

防火墙是一种网络设备或软件,其主要功能是根据预设的规则集,对进出网络的流量进行检查,并决定是否允许或阻止该流量。它的目标是在内部网络与外部网络(如互联网)之间建立一道屏障,以防止潜在的恶意流量进入。

防火墙作为网络安全的第一道防线,已有数十年的历史,至今仍被广泛使用。它可以是硬件设备、软件,也可以是两者的结合。

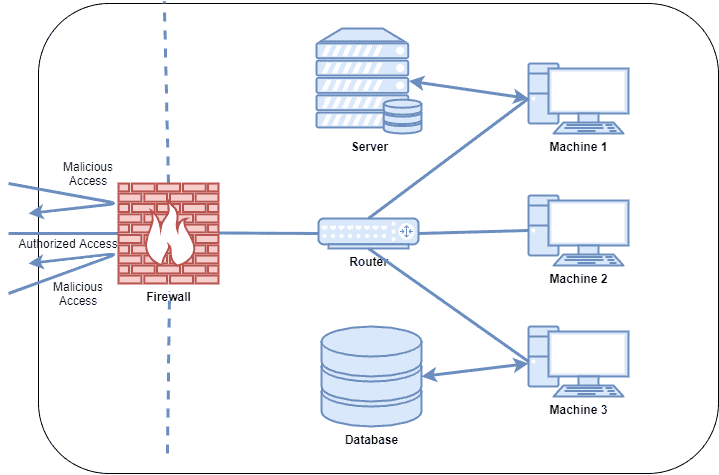

如下图所示是一个典型的防火墙部署示例:

3. 防火墙的工作原理

防火墙会根据预设的规则集对进入的网络流量进行严格检查。它通过过滤来自不安全网络或可疑来源的流量,来防止攻击和未经授权的访问。

防火墙通常保护的是计算机的入口点,也就是“端口(Port)”。例如,当你通过SSH协议远程登录一台Unix服务器时,实际上是在访问该服务器的22号端口,因为SSH服务默认运行在该端口上。

4. 防火墙的类型

防火墙可以是软件,也可以是硬件,甚至可以同时配置两者。软件防火墙通常安装在单台计算机上,控制端口和应用程序的通信;硬件防火墙则是一个物理设备,通常部署在网络和网关之间。

4.1 包过滤防火墙(Packet-Filtering Firewall)

如其名,包过滤防火墙会检查传入的数据包,并根据预设的安全策略决定是否放行。它主要基于数据包的源IP地址、目标IP地址、端口号等信息进行判断。

包过滤防火墙又分为两种类型:

- ✅ 无状态(Stateless):每次检查数据包是独立的,不保留上下文信息。

- ✅ 有状态(Stateful):记录之前通过的数据包信息,具备上下文感知能力。这类防火墙比无状态的更安全。

虽然包过滤防火墙效率高,但其防护能力有限。它无法识别数据包内容是否对应用构成威胁。例如,一个来自“可信IP”的恶意请求,可能会被放行并造成严重后果。

4.2 下一代防火墙(Next-Generation Firewall, NGFW)

下一代防火墙在传统防火墙基础上集成了更多智能功能,例如防病毒、加密流量检测等。

此外,NGFW通常支持深度包检测(Deep Packet Inspection, DPI),可以检查数据包内部的内容,从而更有效地识别、分类或拦截含有恶意数据的数据包。相比仅检查包头的传统包过滤,DPI的能力更强大。

4.3 代理防火墙(Proxy Firewall)

代理防火墙在应用层对网络流量进行过滤。它作为两个系统之间的中介,对进入的请求进行检查,并根据配置的安全策略决定是否放行。

代理防火墙可以监控HTTP、FTP等应用层协议的流量,并结合有状态检查和深度包检测技术进行分析,安全性更高。

4.4 网络地址转换防火墙(NAT Firewall)

NAT防火墙允许多个设备使用同一个公网IP地址访问互联网。它通过将内部的多个私有IP地址转换为一个公网IP,从而隐藏内部网络结构。

攻击者扫描网络时,无法获取到具体的内部IP地址,因此NAT防火墙具备一定的安全防护能力。NAT防火墙与代理防火墙类似,都充当内部网络与外部网络之间的中介。

5. 总结

本文介绍了防火墙的基本概念、工作原理以及几种常见的类型。

我们首先了解了防火墙的定义和基本工作机制,然后逐步深入,从最基础的包过滤防火墙,到功能更强大的NGFW、代理防火墙和NAT防火墙。

✅ 防火墙是保障网络安全不可或缺的工具。理解其类型和适用场景,有助于你在实际项目中做出更合理的选择。

❌ 如果你只是简单地开启防火墙而不配置规则,那可能起不到应有的防护作用。

⚠️ 踩坑提醒:在生产环境中,建议结合有状态检查和深度包检测技术,提升整体安全性。