1. 引言

互联网环境充满了各种安全威胁,而这些威胁往往具有高度的不可预测性。我们可以通过分析真实用户遭受的攻击和感染来检测这些威胁。但问题在于,这种方式往往发生在攻击已经得逞之后,我们面对的是来自不可控、异构受害者的日志和数据,这并不是一个理想的研究场景。

为了解决这一问题,我们可以部署蜜罐(Honeypot)。蜜罐是一种主动防御机制,它模拟真实系统,吸引攻击者对其进行攻击,从而帮助我们捕获和分析恶意行为,进而制定更有效的防御策略。

在本文中,我们将系统地介绍蜜罐的概念、分类、优缺点以及一些实际应用案例。适合对网络安全有一定基础了解的开发人员或运维人员参考。

2. 数字威胁与恶意软件

随着计算技术和互联网的普及,各种形式的数字攻击层出不穷。我们将这些攻击手段统称为数字威胁(Digital Threats)。攻击者通常出于经济利益、政治动机或技术挑战等目的,采取不同方式入侵系统。

常见的数字威胁包括:

- 拒绝服务攻击(DoS/DDoS)

- 中间人攻击(MITM)

- 网络钓鱼(Phishing)

- 端口扫描(Scanning)

- 恶意软件(Malware)

其中,恶意软件(Malware)是最早出现、也是最常见的一种威胁。它是一种运行在受害者设备上的恶意程序,主要目的包括:

✅ 窃取数据或使数据不可用

✅ 摧毁文件或系统

✅ 创建后门,为其他攻击铺路

要有效应对这些威胁,我们需要主动获取攻击行为的数据,分析其行为模式,从而制定更有效的防御措施。蜜罐正是实现这一目标的重要工具。

3. 蜜罐概述

蜜罐是一种故意设计为不安全的网络资源,其目的是吸引攻击者注意力。它模拟真实系统,提供看似有价值的接口和数据,但实际上这些服务和数据都是伪造的。

攻击者在尝试入侵蜜罐时,会触发记录机制,蜜罐会记录攻击行为的全过程。通过这些数据,我们可以了解攻击手段、攻击源、攻击频率等信息,为后续防御提供依据。

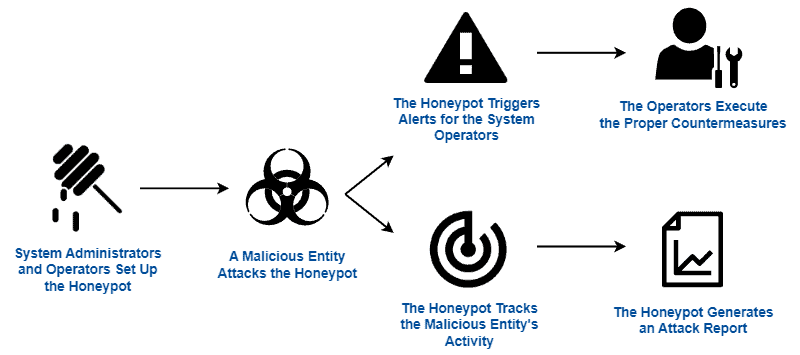

蜜罐的运作流程如下图所示:

蜜罐的两个核心挑战:

- 仿真度高:蜜罐必须看起来像一个真实的系统,否则容易被攻击者识破,失去作用。这意味着需要大量资源来构建和维护。

- 隔离性好:蜜罐必须与真实系统完全隔离,防止攻击者通过蜜罐渗透到生产环境。

⚠️ 即使设计良好的蜜罐,也可能被高级攻击者识破,从而放弃攻击,影响数据采集效果。

4. 蜜罐的分类

根据用途和技术实现,蜜罐可以分为多个类别:

4.1 按用途分类

- 研究型蜜罐(Research Honeypot):用于学术研究,分析攻击行为,挖掘攻击模式。

- 生产型蜜罐(Production Honeypot):部署在企业环境中,用于延迟攻击、保护真实系统。

4.2 按攻击类型分类

- 垃圾邮件蜜罐(Spam Honeypot):拦截垃圾邮件,防止其进入真实邮箱。

- 恶意软件蜜罐(Malware Honeypot):模拟易受攻击的环境,诱捕恶意程序,用于分析和提取特征码。

- 数据库蜜罐(Database Honeypot):模拟数据库系统,吸引攻击者,用于分析SQL注入等攻击。

- 爬虫蜜罐(Spider Honeypot):创建虚假网页,吸引恶意爬虫并记录其行为。

4.3 按技术实现分类

蜜罐还可以根据其模拟的技术栈进行分类,例如:

- HTTP 蜜罐

- WordPress 蜜罐

- IoT 设备蜜罐

- FTP 蜜罐

- NTP 蜜罐

5. 蜜罐的优势与风险

✅ 优势:

- 能捕获真实攻击行为,便于深入分析

- 降低误报率,提升检测准确性

- 成本可控,适合定制化安全加固

❌ 风险:

- 若攻击频率低,蜜罐数据价值有限

- 高级攻击者可能识别蜜罐并绕过

- 若部署不当,可能成为攻击跳板

- 需要专业团队维护,增加运营成本

📌 建议:在部署蜜罐前,应结合自身业务和安全目标进行风险评估。蜜罐不是万能工具,而是一种辅助防御手段。

6. 常见蜜罐实现案例

以下是一些流行的蜜罐项目,适合不同场景下的部署和使用:

| 蜜罐名称 | 功能描述 |

|---|---|

| Kippo | 模拟 SSH 服务,记录暴力破解和命令执行行为 |

| Glastopf | 模拟 Web 应用,检测 Web 攻击(如 SQL 注入) |

| Wordpot | 模拟 WordPress 环境,检测插件和主题相关的攻击 |

| HoneyMySQL | 模拟 MySQL 数据库,吸引攻击者并记录行为 |

| Honeymail | 模拟邮件服务器,检测 SMTP 攻击和垃圾邮件 |

此外,还有专门用于检测恶意 shellcode、打印机攻击、FTP 和 NTP 攻击的蜜罐系统。

7. 总结

蜜罐是一种主动防御机制,通过模拟真实系统吸引攻击者,从而收集攻击数据,分析攻击行为,提升整体安全防护能力。

虽然蜜罐具备诸多优势,但也存在部署复杂、维护成本高、易被识别等风险。因此,建议在具备一定安全基础和技术能力的前提下,结合自身需求选择合适的蜜罐方案。

📌 关键点总结:

- 蜜罐不是替代防火墙或 IDS 的工具,而是补充

- 高仿真和强隔离是蜜罐成功的关键

- 蜜罐更适合用于研究和特定场景的威胁检测

- 实施前应进行风险评估,并安排专人维护

如你正在考虑构建自己的蜜罐系统,建议从开源项目入手,逐步定制适合自身环境的蜜罐架构。