1. 引言

在当前的数字化时代,大量敏感和高价值的系统与数据都依赖于计算系统进行管理和运行。尽管我们已经部署了多种安全机制来保护这些系统,但仍存在各种威胁,试图窃取数据或破坏服务可用性。

其中一种威胁就是逻辑炸弹(Logic Bomb),这是一种特定类型的恶意软件,它会在某个特定事件发生时被激活,从而触发攻击。

在本文中,我们将深入探讨逻辑炸弹的特征、攻击方式以及可能造成的后果。首先我们会简要回顾恶意软件的基本概念,接着详细讲解逻辑炸弹的工作机制,最后列举一些现实世界中发生的真实攻击案例。

2. 恶意软件简介

在讨论逻辑炸弹之前,先回顾一下恶意软件(Malware)的概念。

恶意软件泛指所有用于利用计算系统漏洞的恶意程序。它们的主要目的包括:窃取数据、使系统不可用,甚至破坏软件系统。

常见的恶意软件类型包括:

- 病毒(Virus)

- 木马(Trojan)

- 蠕虫(Worm)

- 勒索软件(Ransomware)

这些恶意软件可以通过多种途径传播,例如:

- 使用携带恶意程序的外部硬盘

- 安装看似合法但被篡改的软件

- 访问恶意网站

为了应对这些威胁,我们也部署了多种安全解决方案:

- 杀毒软件(Antivirus):通过特征码匹配或行为分析检测并清除恶意程序

- 防火墙(Firewall):控制网络访问,阻止非法连接

- 入侵检测系统(IDS):监控系统行为,识别可疑活动

- 入侵防御系统(IPS):在检测到攻击时主动阻断

这些安全机制虽然能有效应对大多数恶意软件,但面对某些隐蔽性强的攻击方式(如逻辑炸弹),仍存在一定的局限性。

3. 逻辑炸弹详解

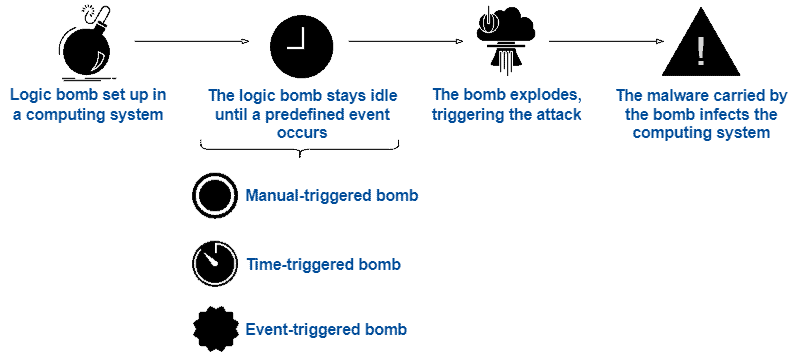

逻辑炸弹是一种非常特殊的恶意软件。它由一段嵌入在正常软件系统中的恶意代码构成,但不同于传统病毒或蠕虫,这段代码在被激活前会保持“休眠”状态。

当预设的条件满足时,逻辑炸弹就会“引爆”,即执行其恶意功能。其攻击目标可以是操作系统、软件系统,甚至整个网络。

逻辑炸弹的生命周期如下图所示:

那么,到底是什么条件会触发逻辑炸弹的爆炸呢?通常有以下两种主要类型:

- 时间炸弹(Time Bomb):在特定时间或日期自动激活

- 事件炸弹(Event Bomb):在特定系统事件发生时激活,例如备份、恢复操作等

这类炸弹通常需要持续监控系统状态,比如读取系统时间或监听进程事件,以判断是否满足触发条件。

3.1 逻辑炸弹为何危险?

逻辑炸弹之所以具有极高的破坏性,主要原因如下:

✅ 隐蔽性强,难以检测

由于恶意代码在触发前处于休眠状态,传统的杀毒软件难以识别其存在。逻辑炸弹通常不会执行可疑行为,且代码经过混淆,难以通过特征码识别。

✅ 来自内部威胁

很多逻辑炸弹是由拥有系统访问权限的内部人员植入的,例如出于报复目的的离职员工。这种“内部威胁”更难防范和追踪。

✅ 具备自我销毁能力

攻击者可以在逻辑炸弹执行完毕后自动清除痕迹,增加追踪难度。

3.2 如何防范逻辑炸弹?

虽然逻辑炸弹隐蔽性强,但我们仍可通过以下措施降低风险:

✅ 使用杀毒软件

即使无法在休眠阶段检测到逻辑炸弹,一旦其开始执行,杀毒软件仍可能识别并阻止后续攻击。

✅ 避免使用不可信的数据源

谨慎安装来源不明的软件或打开可疑文件,这些都可能是逻辑炸弹的载体。

✅ 保持系统更新

逻辑炸弹往往利用系统漏洞进行攻击,及时更新软件和操作系统可修复已知漏洞,降低被攻击的可能性。

✅ 加强权限管理与审计

限制系统权限分配,定期审计系统日志,有助于发现异常行为。

4. 真实世界中的逻辑炸弹案例

历史上曾发生过多起逻辑炸弹攻击事件,以下是几个典型案例:

4.1 1982年西伯利亚输气管道事件

这是最著名的逻辑炸弹攻击之一。冷战期间,美国中央情报局(CIA)怀疑苏联通过间谍手段窃取了一家加拿大公司的管道控制系统软件。随后,CIA在这份软件中植入了逻辑炸弹。

当苏联将该软件用于西伯利亚天然气管道时,逻辑炸弹在一次压力测试中被触发,导致管道爆炸。尽管苏联否认此事,但该事件被广泛认为是“逻辑炸弹首次大规模实战应用”的代表。

4.2 企业中的逻辑炸弹事件

2003年 Medco Health Solutions 事件

一名前雇员在离职后触发了逻辑炸弹,导致公司部分系统瘫痪。2006年 瑞士瑞银集团(UBS)事件

一名前雇员设置了一个时间炸弹,计划在特定日期删除交易服务器上的数据,但被及时发现并阻止。2019年 西门子(Siemens)事件

一名员工被指控在公司系统中植入逻辑炸弹,以报复公司对其不当行为的调查。

4.3 时间炸弹案例

1998年 CIH 病毒

又称“切尔诺贝利病毒”,在每年的4月26日(切尔诺贝利事故纪念日)触发,破坏硬盘数据。UBS Group AG(2006年)

该事件中,时间炸弹虽被设置,但未成功执行。

5. 总结

逻辑炸弹是一种隐蔽性强、破坏力大的恶意软件形式。它们通过预设条件激活,通常难以在休眠阶段被检测到,且往往来自内部人员,增加了防范难度。

尽管如此,我们仍可通过使用杀毒软件、保持系统更新、加强权限控制等方式降低其风险。

逻辑炸弹并非虚构,而是真实存在于我们所依赖的计算系统中。作为开发者或系统管理员,了解其原理和防范手段,是保障系统安全的重要一环。