1. 概述

现代互联网的安全体系,很大程度上依赖于密码学技术。其中,非对称加密(Asymmetric Cryptography) 是基础中的基础,它允许我们进行数据加密和身份验证,而无需预先共享密钥。

但问题也随之而来:我们如何确保获得的公钥(public key)确实属于目标实体?为了解决这个信任问题,证书系统(Certificate System) 应运而生。

在本文中,我们将:

- 简要回顾非对称加密与证书的基本概念

- 分析它们之间的关系

- 理解证书是如何基于非对称加密构建信任链条的

✅ 目标读者:有经验的开发者,对加密有基本了解,不需要从零讲起。

2. 基础概念回顾

2.1. 非对称加密

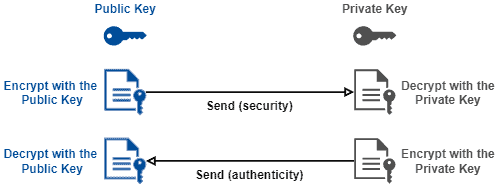

非对称加密使用一对密钥:

- 公钥(Public Key):可公开分享,用于加密或验证签名

- 私钥(Private Key):必须保密,用于解密或生成签名

它们之间存在数学上的强关联性:

- 公钥加密 → 私钥解密 ✅

- 私钥加密(签名)→ 公钥解密(验证)✅

非对称加密解决了对称加密中“密钥共享不安全”的痛点。我们无需担心公钥泄露,只需保护好私钥即可。

常见算法包括:

- RSA

- ECC(椭圆曲线加密)

应用场景包括:

- HTTPS(SSL/TLS)

- SSH

- PGP

2.2. 证书(Certificates)

证书是一种可信的数字文件,通常包含以下内容:

- 公钥(Public Key)

- 证书持有者身份信息(如域名、组织名)

- 颁发机构(CA)

- 有效期

- 签名(由CA私钥加密)

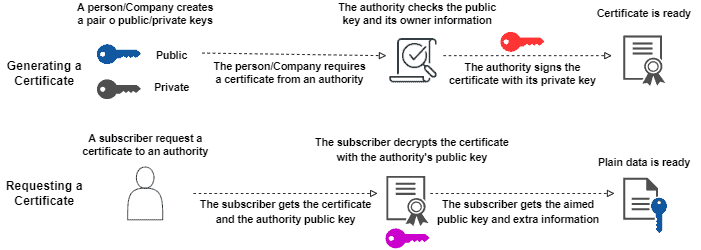

证书的颁发由证书机构(Certificate Authority, CA) 完成。CA负责验证申请者的身份和密钥归属。

常见格式包括:

.crt:X.509 标准证书文件.pem:Base64 编码的证书或密钥.pfx:包含私钥和证书的 PKCS#12 文件

⚠️ 注意:证书本身并不提供加密功能,它只是提供一种可信的方式来分发公钥。

3. 非对称加密与证书的关系

3.1. 证书不是替代加密,而是补充加密

证书并不是用来替代非对称加密的,而是其信任机制的延伸。

非对称加密解决了加密通信的问题,但没有解决“如何确认对方身份”的问题。比如:

我收到了一个公钥,它真的属于 example.com 吗?

这就需要证书来解决信任问题。

3.2. 证书的信任机制

证书信任的核心在于:

- CA 的权威性:我们信任证书,是因为我们信任签发它的 CA

- 数字签名机制:CA 使用自己的私钥对证书内容进行签名,接收方使用 CA 的公钥验证签名

流程如下:

- 申请者提交身份信息和公钥给 CA

- CA 核实身份后,生成证书并用私钥签名

- 用户获取证书后,使用 CA 的公钥验证签名

- 如果验证通过,则信任该证书中的公钥属于指定实体

✅ 证书的本质:一个被可信第三方签名的公钥文件。

3.3. 证书是如何工作的?

以 HTTPS 为例:

- 浏览器访问

https://example.com - 服务器返回证书(包含公钥)

- 浏览器验证证书是否由受信任的 CA 签发

- 如果验证通过,浏览器使用证书中的公钥加密通信

整个过程依赖于非对称加密和证书的结合。

4. 总结

非对称加密是现代网络安全的基石,而证书则是其信任机制的延伸。

两者关系总结如下:

| 概念 | 作用 | 依赖关系 |

|---|---|---|

| 非对称加密 | 数据加密、身份签名 | 无 |

| 证书 | 可信分发公钥 | 依赖非对称加密 |

| CA | 证书签发机构 | 依赖非对称加密签名 |

✅ 一句话总结:

证书是基于非对称加密构建的信任桥梁,它解决了“如何确认公钥归属”的问题。

如果你是开发人员,理解这两个概念及其协作方式,对于构建安全的系统至关重要。尤其是在涉及 HTTPS、API 身份验证、客户端证书等场景时,这些知识将帮助你更好地设计架构,避免踩坑。