1. 概述

在本文中,我们将深入探讨勒索病毒(Ransomware)的工作机制,包括其传播方式、攻击流程以及防御策略。

文章主要内容如下:

- 什么是勒索病毒

- 勒索病毒的常见类型

- 勒索病毒的攻击流程

- 如何防范勒索病毒

2. 勒索病毒简介

✅ 勒索病毒是一种恶意软件,通过加密用户文件或限制系统访问,迫使受害者支付赎金以恢复数据或系统功能。

这类病毒不同于传统病毒,其主要目的是直接获取经济利益。近年来,勒索病毒已经演变成一种“商业模式”,催生了所谓的 RaaS(Ransomware-as-a-Service,勒索即服务)。

⚠️ RaaS 的运作方式类似于“黑客外包”。恶意软件开发者编写并出售勒索程序,非技术背景的攻击者购买后负责传播,收益按比例分成。这种方式让攻击门槛大幅降低,即使不懂技术的人也能发起大规模攻击。

攻击成功后,企业可能面临多重损失:

- 数据加密导致业务中断

- 赎金支出

- 客户信任受损

- 长期声誉影响

因此,提前部署防御措施比事后补救更重要。

3. 勒索病毒的类型

目前常见的勒索病毒主要有以下四类:

- 加密型勒索病毒(Crypto Ransomware)

- 非加密型勒索病毒(Locker Ransomware)

- 泄露型勒索病毒(Doxware / Leakware)

- 移动端勒索病毒(Mobile Ransomware)

3.1 加密型勒索病毒

这类病毒会搜索系统中的关键文件并进行加密,使用户无法访问。攻击者随后要求支付赎金以换取解密密钥。

支付方式通常为比特币(Bitcoin),金额通常在 $300 到 $400 之间。

📌 常见案例:

- CryptoWall

- CryptoLocker

- WannaCry(曾造成全球性瘫痪)

- Locky

3.2 非加密型勒索病毒

这类病毒不加密文件,而是锁定系统或限制用户操作,例如:

- 锁定桌面,阻止访问

- 弹出警告页面,要求支付“罚款”

📌 常见案例:

- Winlock

- Reveton

3.3 泄露型勒索病毒

不同于前两者,泄露型病毒不加密文件,而是窃取数据并以公开为威胁勒索赎金。

黑客通常将数据上传至远程服务器,并威胁受害者如果不付款就将数据公之于众。

3.4 移动端勒索病毒

主要针对智能手机和平板设备。由于移动设备数据容易备份,此类病毒更倾向于伪装成“锁屏”或“权限劫持”工具。

一些病毒会在启动后覆盖系统界面,阻止用户正常使用,或诱导用户授予额外权限。

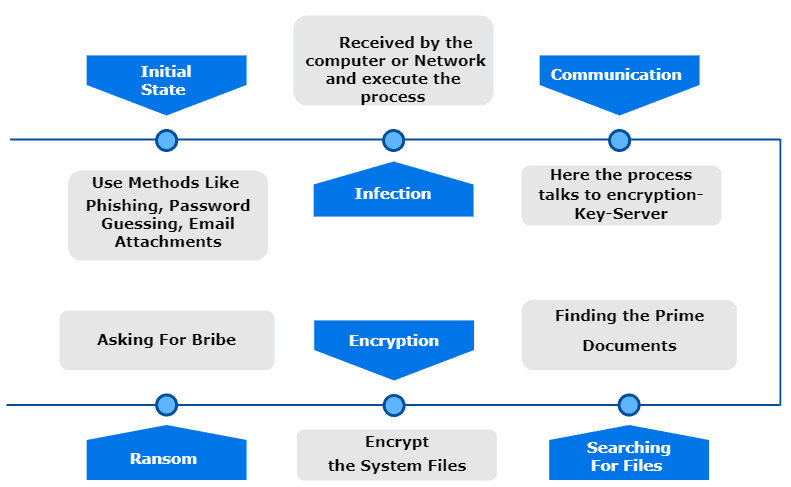

4. 勒索病毒的攻击流程

像其他恶意软件一样,勒索病毒也有生命周期,其攻击流程大致如下:

4.1 入侵阶段

最常见的入侵方式包括:

- 钓鱼邮件:诱导用户点击附件或链接

- 恶意网站下载:通过浏览器漏洞自动下载病毒

- 漏洞利用:利用未打补丁的系统漏洞直接入侵

4.2 激活阶段

用户一旦运行恶意程序(如下载的.exe文件),病毒就会激活,并尝试:

- 连接黑客控制的服务器

- 获取系统权限

- 搜索关键文件

4.3 加密阶段

病毒开始加密用户文件,通常使用非对称加密算法(如RSA),加密后的文件无法被用户自行解密。

4.4 勒索阶段

完成加密后,病毒会显示勒索信息,通常包括:

- 支付金额(通常为比特币)

- 支付方式说明

- 解密流程

⚠️ 最危险的环节是病毒进入系统的那一刻。攻击者不断更新手段,使防御变得更加困难。

5. 防御与预防措施

面对勒索病毒,主动防御远比事后恢复更有效。以下是几个关键建议:

✅ 安装来自可信来源的安全软件

- 防火墙、杀毒软件、EDR(终端检测与响应)工具

- 定期更新软件,修复漏洞

✅ 谨慎点击链接和附件

- 不随意点击不明邮件中的链接

- 不下载来源不明的软件

- 避免访问可疑网站

✅ 避免使用公共 Wi-Fi

- 公共网络易被黑客监听

- 使用 VPN(虚拟私人网络) 提供加密通道

✅ 定期备份重要数据

- 使用云备份 + 本地备份

- 确保备份文件离线,避免被病毒加密

✅ 启用多因素认证(MFA)

- 对于远程访问、企业系统等场景尤为重要

✅ 制定应急响应计划

- 包括隔离感染设备、数据恢复流程、联系安全专家等

6. 总结

勒索病毒是一种极具破坏力的恶意软件,具有高度组织化和商业化的特征。本文我们讲解了:

- 勒索病毒的定义与演变

- 四种主要类型及其攻击方式

- 勒索病毒的典型攻击流程

- 防御建议与应急措施

📌 核心建议:保持系统更新、提高安全意识、定期备份数据,是抵御勒索病毒最有效的三道防线。

如需进一步了解勒索病毒的逆向分析、解密工具或应急响应流程,欢迎关注后续文章。