1. 概述

在本篇教程中,我们将通过一个实际案例,深入讲解重放攻击的基本原理。

随后,我们还将介绍几种常见的检测与防御手段,帮助你在实际项目中规避此类攻击风险。

2. 什么是重放攻击

重放攻击(Replay Attack)是一种网络攻击方式,攻击者通过截获一次合法的通信数据,然后在后续某个时间点重新发送这些数据,以欺骗系统接受这些数据为合法请求。

重放攻击的核心目标是让系统误认为攻击者发送的是原始合法请求。 这类攻击之所以危险,是因为即使原始通信是加密的,攻击者也只需“复制粘贴”即可完成攻击,检测难度较大。

攻击者可以利用重放攻击非法访问系统资源,也可以通过重复发送请求来扰乱系统正常运行。例如,攻击者可以截取并重放音频、视频或网络数据包。

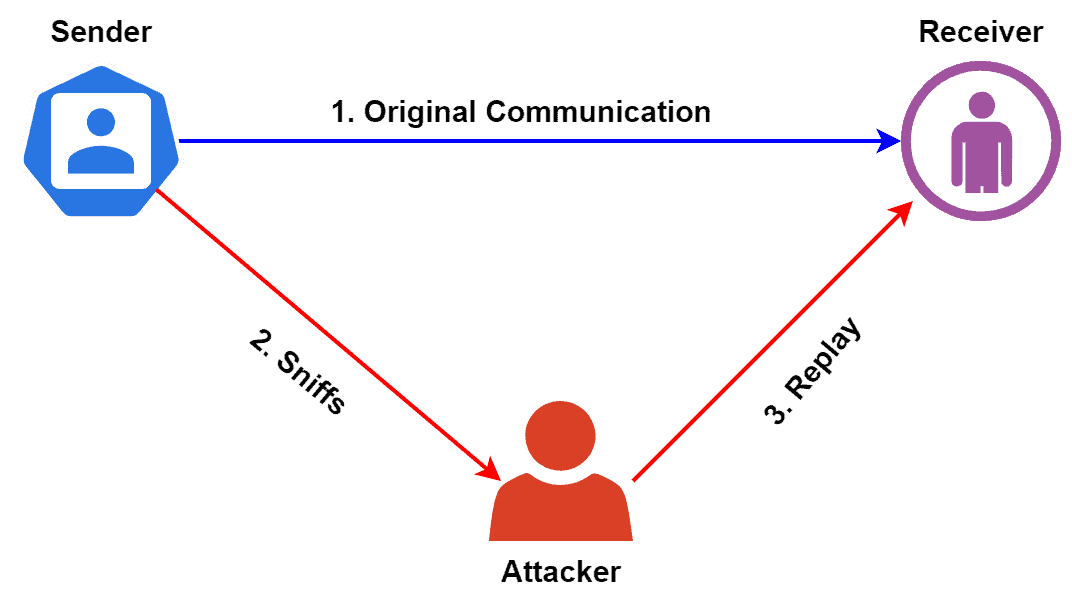

我们来看一个简单的重放攻击流程图:

重放攻击的执行通常分为三个步骤:

- 等待通信开始:攻击者监听目标通信通道;

- 截取数据包:获取合法通信数据;

- 篡改并重放数据:将数据修改后重新发送给接收方,接收方误以为是合法请求。

根据攻击场景的不同,重放攻击可分为以下几类:

| 重放攻击类型 | 攻击向量 |

|---|---|

| 网络重放攻击 | 网络流量 |

| 无线重放攻击 | 无线通信 |

| 会话重放攻击 | 通信会话 |

| HTTP重放攻击 | HTTP请求与响应 |

3. 重放攻击案例

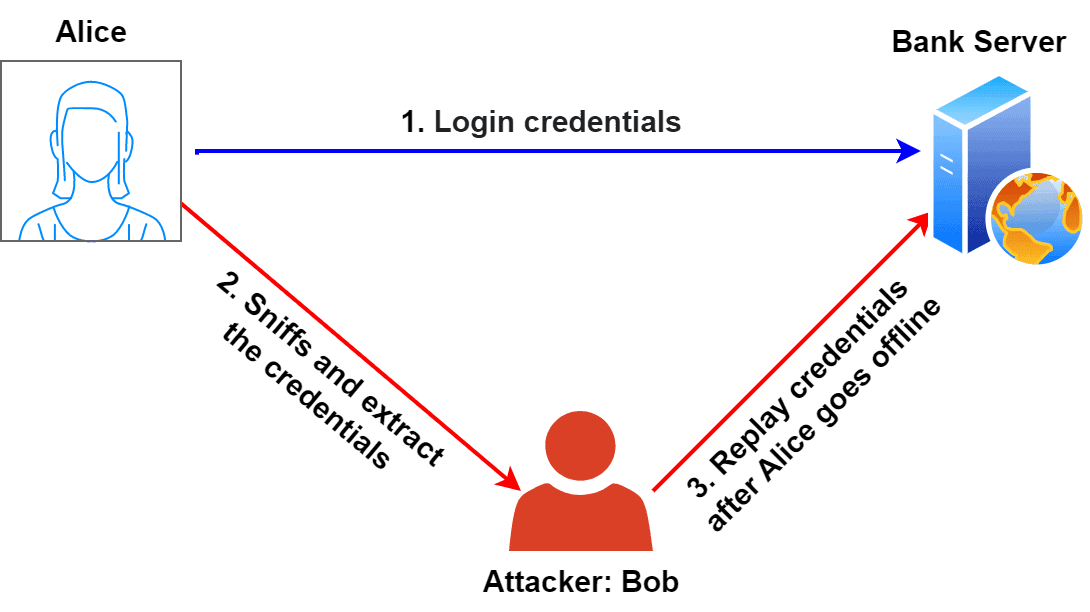

我们来看一个银行系统的实际案例:

假设 Alice 正在通过 HTTPS 协议登录她的网上银行账户。她输入用户名和密码后点击“登录”,浏览器将请求发送至银行服务器。

此时攻击者 Bob 正在监听网络,并成功截取了该登录请求。 在 Alice 登出后,Bob 将该请求重新发送给银行服务器。由于请求本身是合法的,服务器再次验证通过,Bob 成功登录 Alice 的账户。

这就是典型的重放攻击案例。不过,Alice 可以通过在通信中加入时间戳或一次性随机数(nonce)来防止此类攻击。

4. 重放攻击的防御手段

了解了重放攻击的基本原理后,我们来看看几种常见的防御策略:

✅ 使用安全通信协议:如 SSL、TLS 和 IPSec,这些协议内置了防止重放攻击的机制,例如使用时间戳、序列号等。

✅ 使用消息认证码(MAC):MAC 是一种加密校验机制,常用于验证数据的完整性和真实性。可以在 MAC 中加入时间戳或随机数,防止数据被重放。

✅ 引入时间戳机制:在请求中加入当前时间戳,服务器端校验时间戳是否在允许的时间窗口内,超出则拒绝请求。

✅ 使用一次性随机数(Nonce):每次通信都生成一个随机数,服务器记录已使用的 nonce,防止重复使用。

✅ 挑战-响应协议(Challenge-Response):客户端发送请求后,服务器生成一个挑战值(challenge),客户端必须基于该值生成响应(response),攻击者无法伪造响应。

此外,定期更新系统补丁、配置防火墙等安全措施也是必不可少的。 这些措施可以有效降低系统被攻击的风险。

5. 小结

在本文中,我们通过一个银行登录的示例,详细介绍了重放攻击的原理和攻击流程,并总结了五种常见的防御策略:

- 使用安全通信协议(如 TLS);

- 使用消息认证码(MAC);

- 引入时间戳;

- 使用一次性随机数(nonce);

- 实施挑战-响应机制。

这些方法在实际开发中都非常实用,建议根据具体业务场景选择合适的组合来防止重放攻击。

✅ 踩坑提醒:很多系统初期忽略重放攻击的防御,导致后期安全加固成本剧增。如果你的系统涉及敏感操作(如支付、登录、授权等),务必在设计阶段就考虑重放防护机制。

⚠️ 注意:不要仅依赖加密通信来防止重放攻击,攻击者完全可以“原封不动”地重放密文,达到非法目的。