1. 简介

在本教程中,我们将深入探讨 基于角色的访问控制(RBAC) 和 基于权限的访问控制(PBAC),并进行比较与关联分析。

我们会先简要介绍访问控制的背景,说明其在当今系统安全中的重要性。接着分别解析基于角色和基于权限的访问控制机制。最后,通过一个系统化的总结对两者进行对比,帮助你根据实际场景选择合适的访问控制策略。

2. 访问控制概述

随着互联网的普及,越来越多的用户通过网络进行工作、购物和通信。这也带来了系统安全的新挑战:如何确保系统资源不被未授权访问?

访问控制正是应对这一挑战的核心机制之一。它用于判断一个用户是否具备访问特定资源或执行特定操作的权限。常见的安全机制,如密码认证、生物识别认证、令牌认证等,都是访问控制体系的重要支撑。

✅ 访问控制的核心目标是:谁(Who)可以访问什么(What)

在实际应用中,访问控制可以分为多个类型,其中最常见的两种就是:

- 基于权限的访问控制(Permission-based Access Control)

- 基于角色的访问控制(Role-based Access Control)

接下来,我们来分别看看它们的实现方式和适用场景。

3. 基于权限的访问控制(PBAC)

什么是权限?

权限(Permission)是指系统中对某个资源执行某个操作的许可。例如:

- 对

/user接口有read权限 - 对

/user接口有write权限 - 对

/user/{id}有delete权限

权限通常是细粒度的,通常以 资源 + 操作 的形式存在。

PBAC 的工作方式

基于权限的访问控制,是将权限直接分配给每个用户。也就是说,每个用户都有一个专属的权限列表。

例如,用户 A 可以访问 /user 的 read 和 write 接口;用户 B 只能访问 /user 的 read 接口。

✅ 优点:权限控制非常精细,适合需要高度定制权限的场景

❌ 缺点:权限管理复杂,用户数量多时维护成本高

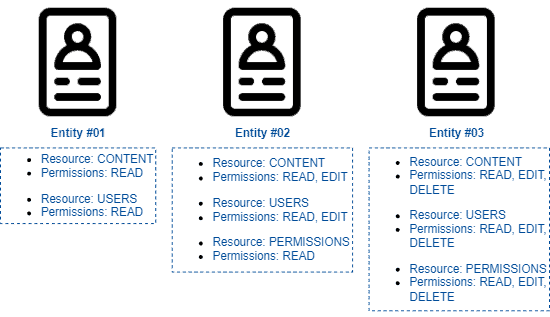

示例图

图中展示了三个用户分别拥有不同的权限集合,可以访问的资源和操作各不相同。

4. 基于角色的访问控制(RBAC)

什么是角色?

角色(Role)可以理解为一组权限的集合。比如:

user角色:只能读取/user接口admin角色:可以读、写、删除/user接口owner角色:拥有系统所有权限

在 RBAC 中,用户被赋予一个或多个角色,从而继承这些角色所拥有的权限。

RBAC 的工作方式

用户不再直接拥有权限,而是通过角色间接获得权限。这样做的好处是管理更加集中和高效。

✅ 优点:权限统一管理,易于维护

❌ 缺点:权限粒度较粗,灵活性略差

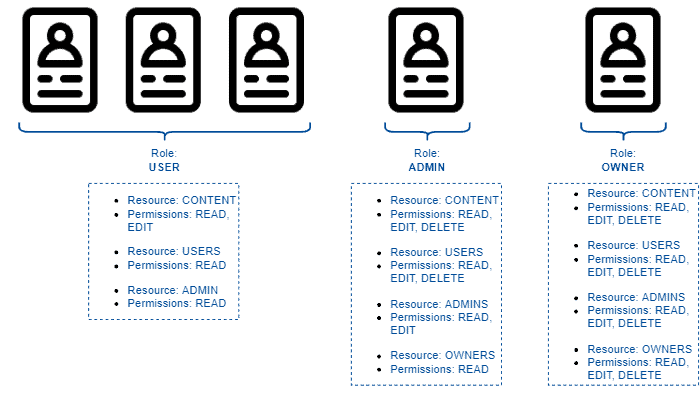

示例图

图中展示了三个角色(user、admin、owner)被分配给五个用户。每个角色对应一组权限,用户通过角色获得这些权限。

实际应用举例

在一个企业管理系统中,常见的角色可能包括:

- 普通员工(只能查看自己的信息)

- 人事助理(可以查看和修改员工信息)

- 部门主管(可以审批员工变动)

- 系统管理员(拥有系统全局权限)

5. 对比与总结

| 特性 | 基于权限的访问控制(PBAC) | 基于角色的访问控制(RBAC) |

|---|---|---|

| 定义 | 每个用户拥有独立权限集合 | 用户通过角色获得权限 |

| 权限定制 | 非常灵活,可精细到用户级别 | 权限按角色统一管理 |

| 权限更新 | 修改一个用户的权限只影响该用户 | 修改角色权限会影响所有使用该角色的用户 |

| 适用场景 | 小规模用户,权限需求高度定制 | 中大规模用户,权限需求统一 |

| 维护成本 | 高(用户多时管理复杂) | 低(权限统一管理) |

6. 总结

在本文中,我们详细介绍了两种常见的访问控制机制:基于权限的访问控制(PBAC)和基于角色的访问控制(RBAC)。

- PBAC 更适合权限需求高度定制的小型系统

- RBAC 更适合权限结构清晰、用户数量较多的中大型系统

在实际开发中,有时也会结合两者使用,例如:

- 使用 RBAC 管理大部分用户的权限

- 对个别特殊用户使用 PBAC 进行权限微调

最终选择哪种方式,取决于你的系统规模、权限复杂度以及维护成本的权衡。

⚠️ 踩坑提醒:在使用 RBAC 时,避免创建过多角色(如每个用户一个角色),否则会失去 RBAC 的优势,反而增加维护成本。

如你所见,这两种访问控制机制各有优劣。理解它们的核心思想,能帮助你在设计权限系统时做出更合适的技术选型。