1. 引言

随着互联网的发展,许多原本依赖于物理世界的活动逐渐转移到了数字世界。从朋友间的聊天到商品交易,这一切都在数字化。

但这也带来了新的安全挑战。 敏感信息不再局限于锁闭房间内的低语,资金也不再只是存放在保险柜里的纸币。它们变成了计算机中存储并通过网络传输的比特流。

为应对这些挑战,人们提出了多种安全机制。其中,密钥(Key)、初始化向量(IV)和Nonce 是加密算法中常用的几种资源。

本文将系统介绍这些安全资源的特性,帮助你理解它们在加密场景中的作用和区别。

2. 加密基础

加密是保障通信安全的核心技术之一。它确保信息在传输过程中具备以下几种安全属性:

✅ 保密性(Confidentiality):防止未经授权的访问

✅ 身份验证(Authentication):确认消息发送者的身份

✅ 完整性(Integrity):确保消息内容未被篡改

✅ 不可否认性(Non-repudiation):发送者不能否认其发送行为

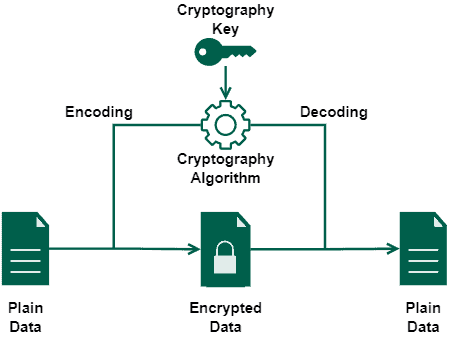

加密算法根据是否使用对称密钥,可分为对称加密(如 AES)和非对称加密(如 RSA)。

3. 密钥(Key)

密钥是一组用于加密或解密数据的字节序列。 它是加密算法中最核心的资源。

3.1 对称密钥

对称加密使用同一把密钥进行加密和解密。因此,密钥必须保密,仅限授权方访问。

常见算法:

- DES(数据加密标准)

- AES(高级加密标准)

- Blowfish

如下图所示,对称加密流程简单明了:

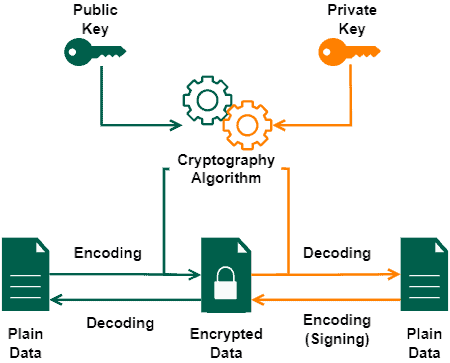

3.2 非对称密钥

非对称加密使用一对密钥:

- 公钥(Public Key):公开可用,用于加密或验证签名

- 私钥(Private Key):必须保密,用于解密或生成签名

如下图所示,非对称加密流程如下:

常见算法:

- RSA

- ECC(椭圆曲线加密)

- DSA(数字签名算法)

4. 初始化向量(IV)

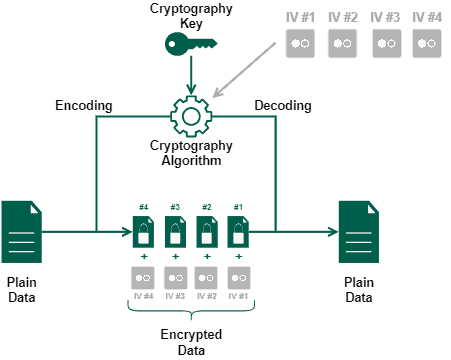

初始化向量(IV)是加密算法的初始状态值,通常为随机值。

它的主要用途包括:

✅ 哈希算法:如 MD5,IV 作为初始哈希值

✅ 块加密(Block Cipher):确保相同明文使用相同密钥加密后结果不同

4.1 块加密中的 IV

在块加密中,IV 的作用是让相同密钥在不同加密操作中产生不同密文。这样即使加密相同内容,输出也不同,增强了安全性。

例如,在 CBC 模式下,IV 与第一个明文块异或后进行加密:

⚠️ 注意:IV 不需要保密,通常与密文一起传输。

5. Nonce

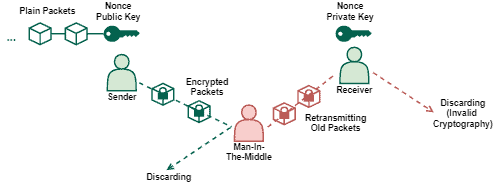

Nonce 是“仅使用一次”的数据。 它的核心要求是:唯一性,不重复使用。

5.1 主要用途

Nonce 常用于以下场景:

✅ 防止重放攻击(Replay Attack):通过验证请求的新鲜性,防止旧请求被恶意重放

✅ 作为块加密的 IV:如 AES-CTR 模式中使用 Nonce 作为初始值

5.2 重放攻击示例

如下图所示,攻击者截获并重放合法请求,试图欺骗系统:

引入 Nonce 后,系统可验证请求是否已处理过,从而防止攻击。

6. 对比总结

| 资源类型 | 简要定义 | 是否为保密资源 | 典型应用 |

|---|---|---|---|

| Key(密钥) | 用于加密/解密的字节序列 | ✅ 是(私钥),❌ 否(公钥) | AES、DES、RSA、ECC |

| IV(初始化向量) | 算法初始状态值 | ❌ 否 | 哈希算法(如 MD5)、块加密 |

| Nonce | 仅使用一次的数据 | ❌ 否 | 通信认证、防止重放攻击 |

7. 总结

随着互联网的普及,越来越多的敏感操作转移到了数字世界。为了保障这些操作的安全性,密钥、初始化向量和 Nonce 成为了加密技术中不可或缺的组成部分。

- 密钥 是加密和解密的核心

- IV 增强了加密的多样性

- Nonce 确保了请求的新鲜性

它们各自承担不同的角色,共同构建起现代网络安全的基石。理解它们的区别和应用场景,是编写安全代码的关键。