1. 服务网格简介

在过去的几年中,随着微服务架构的普及,系统复杂度也在不断提升。服务网格(Service Mesh) 作为一种新兴的架构模式,旨在解决微服务之间通信的复杂性问题。

Istio 是当前最流行的服务网格实现之一,它能够无缝集成到 Kubernetes 等容器编排平台中,提供流量管理、安全控制、可观测性等核心能力。

2. 什么是服务网格?

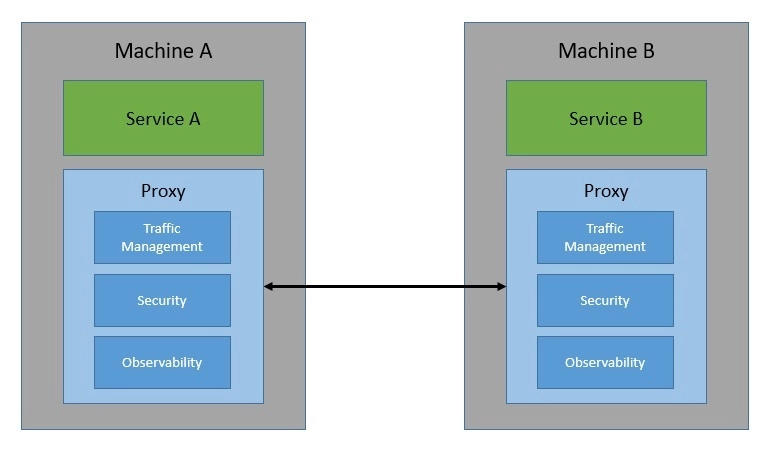

服务网格是一种专门处理服务间通信的基础设施层。它通过一组轻量级网络代理(sidecar)来接管服务之间的通信逻辑,从而将通信逻辑从业务代码中剥离出来。

服务网格主要解决以下问题:

- 服务发现

- 路由控制

- 故障恢复(重试、熔断)

- 安全传输(mTLS)

- 可观测性(监控、追踪、日志)

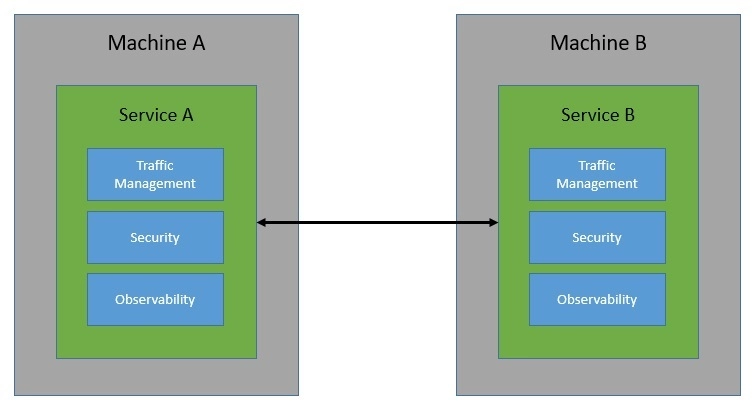

在没有服务网格的情况下,这些能力通常需要每个服务自行实现,导致代码重复、维护困难。服务网格通过统一的基础设施层来集中管理这些逻辑,使得业务服务更加轻量、专注。

使用服务网格后:

3. 服务网格的核心功能

服务网格的功能主要集中在三个方面:流量管理、安全和可观测性。

3.1 流量管理

- ✅ 动态服务发现与路由

- ✅ 灰度发布、A/B 测试

- ✅ 重试、超时、限流、熔断机制

- ✅ 请求路由规则配置(VirtualService + DestinationRule)

3.2 安全

- ✅ 服务间 mTLS 加密

- ✅ 身份认证(Peer Authentication)

- ✅ 访问控制(AuthorizationPolicy)

- ✅ 证书自动管理

3.3 可观测性

- ✅ 分布式追踪(支持 Zipkin、Jaeger 等)

- ✅ 指标监控(延迟、错误率、流量等)

- ✅ 访问日志记录

4. Istio 简介

Istio 是一个开源的服务网格实现,最初由 IBM、Google 和 Lyft 联合开发。它通过在每个服务旁部署一个 sidecar 代理(Envoy)来实现服务间通信的控制与监控。

Istio 的核心优势包括:

- ✅ 平台无关性(支持 Kubernetes、VM、混合云)

- ✅ 可扩展性强(支持插件、WebAssembly)

- ✅ 功能全面(涵盖流量、安全、可观测性)

Istio 架构组成

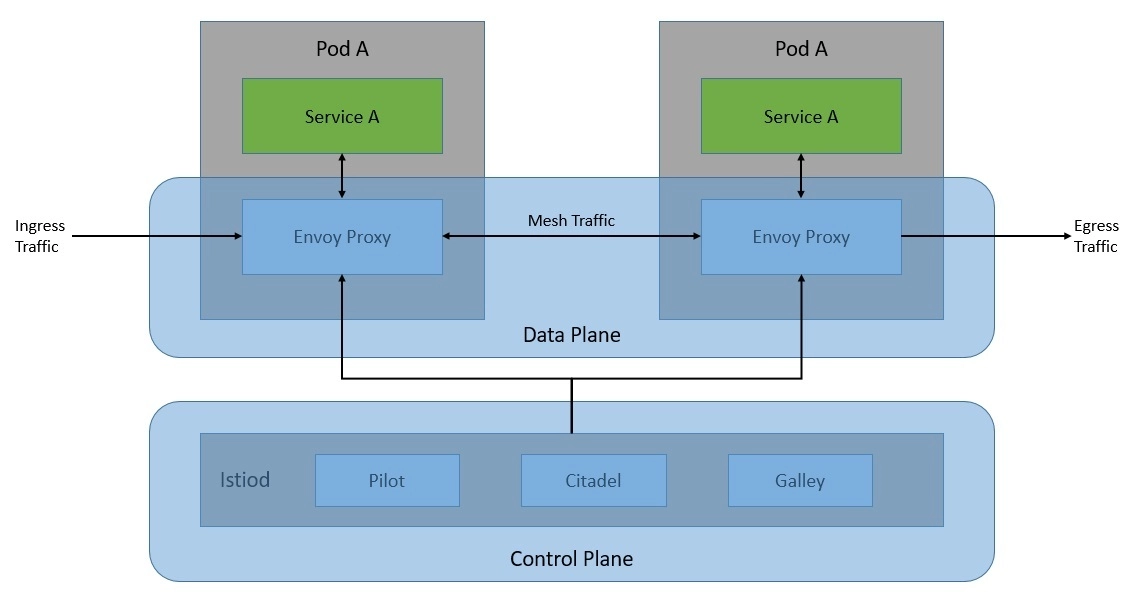

Istio 分为两个核心平面:

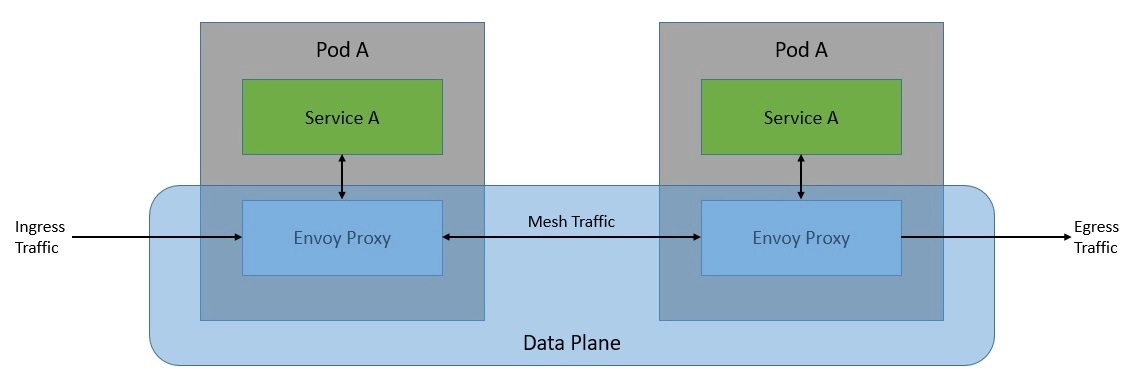

数据平面(Data Plane)

由每个服务旁的 Envoy 代理组成,负责实际的流量转发与控制。

控制平面(Control Plane)

由 istiod 组件负责,提供服务发现、配置分发、证书管理等能力。

5. Istio 核心组件详解

5.1 数据平面组件:Envoy

Envoy 是一个高性能的 L7 代理,支持 HTTP、gRPC、TCP 等协议。Istio 在其基础上做了扩展,用于实现服务网格中的流量控制与安全策略。

主要功能包括:

- ✅ 细粒度路由规则

- ✅ 熔断、重试、限流

- ✅ mTLS 加密

- ✅ 插件化扩展(基于 WebAssembly)

5.2 控制平面组件:istiod

istiod 是 Istio 控制平面的核心组件,整合了早期的 Pilot、Galley、Citadel、Mixer 等模块。它负责:

- ✅ 服务发现与配置分发

- ✅ 证书签发与轮换

- ✅ 策略执行与安全控制

6. Istio 是如何工作的?

6.1 流量管理

通过 VirtualService 和 DestinationRule 实现服务间的流量控制。

示例:按权重分发请求到不同版本的服务

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: shipping-service

spec:

hosts:

- shipping-service

http:

- route:

- destination:

host: shipping-service

subset: v1

weight: 90

- destination:

host: shipping-service

subset: v2

weight: 10

---

apiVersion: networking.istio.io/v1alpha3

kind: DestinationRule

metadata:

name: shipping-service

spec:

host: shipping-service

subsets:

- name: v1

labels:

version: v1

- name: v2

labels:

version: v2

6.2 安全

Istio 支持两种认证方式:

- Peer Authentication:服务间认证(mTLS)

- Request Authentication:用户级认证(JWT)

示例:强制 mTLS 通信

apiVersion: "security.istio.io/v1beta1"

kind: "PeerAuthentication"

metadata:

name: "default"

namespace: "istio-system"

spec:

mtls:

mode: STRICT

6.3 可观测性

Istio 自动生成丰富的指标、日志和分布式追踪数据。

支持的后端包括:

- ✅ Zipkin

- ✅ Jaeger

- ✅ Prometheus

- ✅ Datadog

7. 实战:部署 Istio 并接入应用

7.1 安装 Istio

istioctl install --set profile=demo -y

kubectl label namespace default istio-injection=enabled

7.2 示例应用:订单系统

包含三个微服务:

order-serviceinventory-serviceshipping-service

均使用 Spring Boot 构建并打包为 Docker 镜像。

7.3 部署服务

apiVersion: apps/v1

kind: Deployment

metadata:

name: order-service

spec:

replicas: 1

selector:

matchLabels:

app: order-service

template:

metadata:

labels:

app: order-service

version: v1

spec:

containers:

- name: order-service

image: kchandrakant/order-service:v1

---

apiVersion: v1

kind: Service

metadata:

name: order-service

spec:

selector:

app: order-service

ports:

- protocol: TCP

port: 80

targetPort: 80

部署命令:

kubectl apply -f order-service.yaml -f inventory-service.yaml -f shipping-service.yaml

7.4 配置网关访问

apiVersion: networking.istio.io/v1alpha3

kind: Gateway

metadata:

name: order-gateway

spec:

selector:

istio: ingressgateway

servers:

- port:

number: 80

name: http

protocol: HTTP

hosts:

- "*"

---

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: order

spec:

hosts:

- "*"

gateways:

- order-gateway

http:

- match:

- uri:

prefix: /api/v1/order

route:

- destination:

host: order-service

port:

number: 80

8. Istio 常见使用场景

8.1 请求路由

支持基于权重、Header、源 IP 等条件进行路由。

8.2 熔断机制

apiVersion: networking.istio.io/v1alpha3

kind: DestinationRule

metadata:

name: inventory-service

spec:

host: inventory-service

trafficPolicy:

connectionPool:

tcp:

maxConnections: 1

outlierDetection:

consecutive5xxErrors: 1

interval: 1s

baseEjectionTime: 3m

maxEjectionPercent: 100

8.3 启用 mTLS

apiVersion: "security.istio.io/v1beta1"

kind: "PeerAuthentication"

metadata:

name: "default"

namespace: "istio-system"

spec:

mtls:

mode: STRICT

8.4 JWT 认证

apiVersion: security.istio.io/v1beta1

kind: AuthorizationPolicy

metadata:

name: require-jwt

namespace: default

spec:

selector:

matchLabels:

app: order-service

action: ALLOW

rules:

- from:

- source:

requestPrincipals: ["[email protected]/[email protected]"]

9. 思考与建议

9.1 是否必须使用服务网格?

不是所有场景都适合引入 Istio,使用前需评估:

- ❌ 服务数量少、通信逻辑简单

- ❌ 已有成熟的通信控制逻辑(如熔断、限流)

- ❌ 对延迟敏感的系统

- ❌ 团队缺乏运维 Istio 的能力

9.2 Istio 替代方案

| 工具 | 特点 |

|---|---|

| Linkerd | 轻量级,仅支持 Kubernetes,性能优于 Istio |

| Consul | HashiCorp 出品,支持多平台(K8s、Nomad),功能全面但部署复杂 |

10. 小结

Istio 是服务网格领域最成熟、功能最全面的实现之一。它通过透明的代理机制,帮助我们统一管理微服务之间的通信、安全和可观测性。

但与此同时,它也带来了部署复杂度、性能开销和学习曲线。是否引入 Istio,应基于团队能力、系统规模和业务需求综合判断。