1. 概述

在本篇文章中,我们将介绍什么是枚举攻击,重点探讨其中最常见的用户名枚举攻击(Username Enumeration Attack),并说明如何通过 Spring Security 提供的机制来防范这类攻击。

2. 枚举攻击简介

从技术角度来说,枚举(Enumeration)是指对集合中的所有元素进行完整且有序的列举。虽然这个定义源自数学领域,但其核心思想在安全领域却非常有用 —— 攻击者可以借此获取系统资源的信息,从而找到潜在的攻击入口。

这类攻击通常被称为资源枚举攻击(Resource Enumeration Attack),即攻击者通过各种手段收集目标系统中存在的资源信息,比如用户名、服务、页面等。一旦获取了这些信息,就可以进一步尝试利用系统中的漏洞。

3. Web 应用中常见的枚举攻击

在 Web 应用中,最常见的枚举攻击之一就是用户名枚举攻击。攻击者通过 Web 应用中一些显式或隐式的功能,来判断哪些用户名是有效的。

举个例子,攻击者可能会尝试一些常见的用户名(如 admin、test、user 等),然后观察应用的响应行为,判断这些用户名是否真实存在。

那么,Web 应用中的哪些功能可能暴露用户名的有效性呢?

✅ 显式方式:比如注册页面提示“该用户名已被使用”。

❌ 隐式方式:比如登录时,用户名存在和不存在的响应时间不同,或者返回的错误信息不同。

这些看似无害的设计,都可能成为攻击者利用的突破口。

4. 模拟用户名枚举攻击场景

我们使用一个基于 Spring Boot 和 Spring Security 的简单用户 Web 应用来演示这些攻击向量。该应用具备基本功能,足以展示常见的枚举攻击场景。

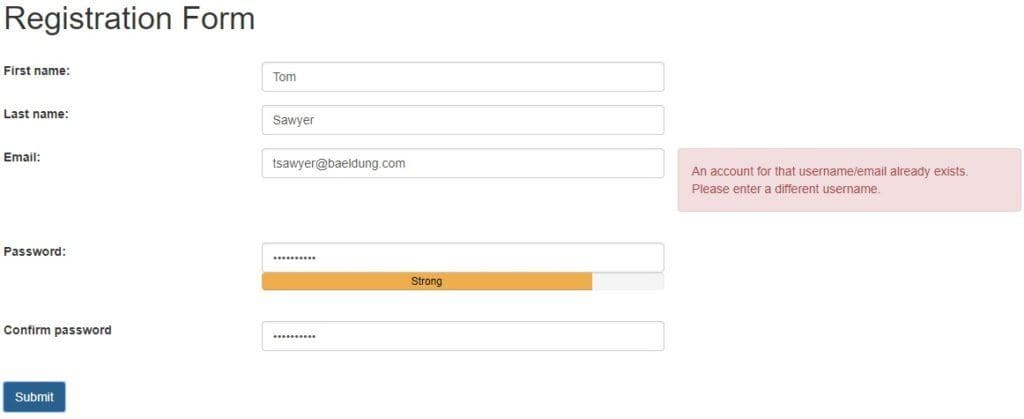

4.1. 用户注册

大多数应用在注册时要求用户名唯一,通常使用邮箱作为用户名。如果用户尝试注册一个已经存在的邮箱,系统往往会提示:

“该邮箱已被注册。”

这虽然对用户友好,但对攻击者来说,却是一个明确的信号 —— 说明这个邮箱(用户名)是有效的。

结合一些常见的邮箱字典,攻击者就可以轻松枚举出系统中已存在的用户名。

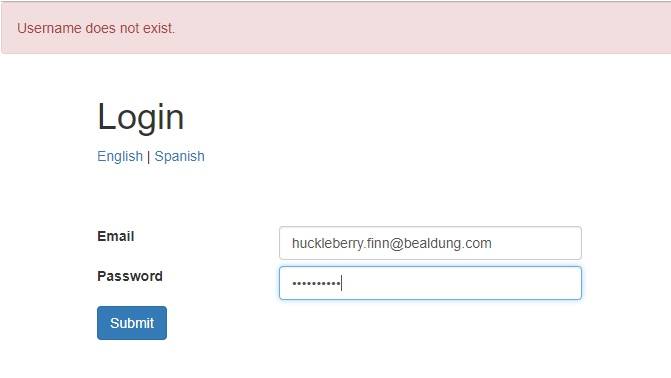

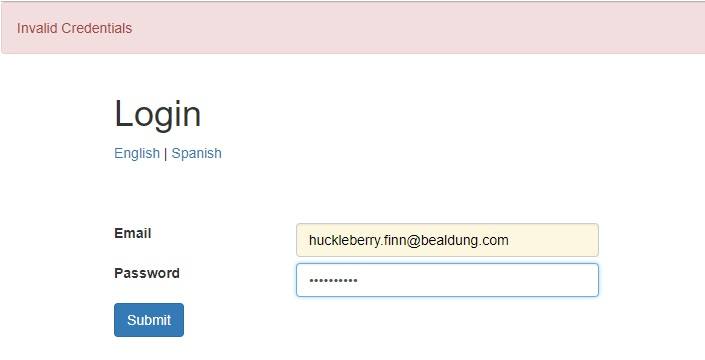

4.2. 用户登录

登录时,如果输入一个不存在的用户名,系统可能返回:

“用户名或密码错误。”

这种提示虽然模糊,但仍然可能泄露信息 —— 比如响应时间不同,或错误提示内容不同。

这就给了攻击者判断用户名是否有效的线索。

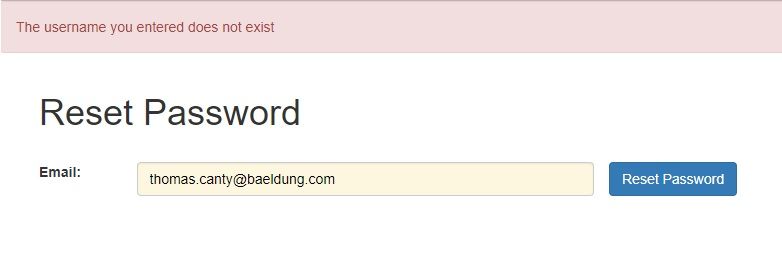

4.3. 密码重置

密码重置功能通常要求输入用户名或邮箱。如果输入的用户名不存在,系统也会提示:

“该用户不存在。”

这同样会导致用户名泄露。

5. 如何防范用户名枚举攻击?

有多种方式可以防范这类攻击。很多措施只需要对应用行为进行微调即可实现,Spring Security 也提供了不少内置支持。

⚠️ 注意:并不是所有防护措施都适用于所有场景,需根据业务需求选择。

5.1. 调整错误提示信息

最简单粗暴的方式就是统一错误提示信息,避免泄露任何关于用户名是否存在的信息。

比如登录失败时统一提示:

“用户名或密码错误。”

而不是提示“用户名不存在”或“密码错误”。

✅ 优点:简单有效,成本低

❌ 缺点:无法阻止自动化攻击

5.2. 引入 CAPTCHA 验证

对于注册等场景,统一提示信息可能不太现实。这时可以引入 CAPTCHA(验证码)机制。

因为枚举攻击通常是自动化的,使用 CAPTCHA 可以有效区分人类用户和机器人。

比如 Google 的 reCAPTCHA 是一个非常成熟的解决方案,可以轻松集成到注册页面。

✅ 优点:有效防止自动化攻击

❌ 缺点:影响用户体验,尤其在高频操作场景(如登录)

5.3. 限流(Rate Limiting)

CAPTCHA 虽然有效,但对用户不友好。在登录等高频场景,可以使用限流机制来防止暴力枚举。

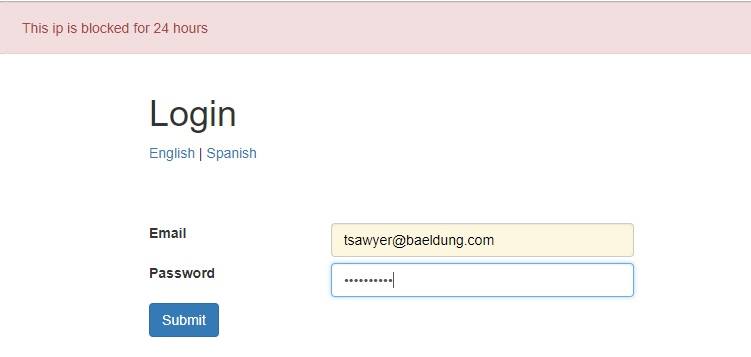

比如:同一个 IP 地址连续登录失败 3 次后,禁止该 IP 在 24 小时内继续尝试登录。

Spring Security 提供了很好的扩展机制,可以通过监听 AuthenticationFailureBadCredentialsEvent 实现登录失败次数统计,配合自定义的 LoginAttemptService 来实现限流逻辑。

5.4. 地理位置限制(Geo Limiting)

在用户注册时记录其地理位置(如国家),当用户从不同地区尝试登录时,可采取以下措施:

- 临时启用 CAPTCHA

- 要求进行多因素认证

- 发送安全验证邮件

- 临时封禁账户

这些操作可以通过 Spring Security 的 AuthenticationProvider 扩展点来实现。

5.5. 多因素认证(MFA)

对于安全性要求较高的应用(如银行系统),可以引入多因素认证(MFA)机制。

常见的认证因素包括:

- 知识因素:如密码、PIN

- 持有因素:如手机、硬件令牌

- 生物因素:如指纹、人脸

Spring Security 支持自定义 AuthenticationProvider,可以轻松集成 Google Authenticator 等软令牌方案。

⚠️ 注意:MFA 是为了提升安全性,不是专门用来防枚举攻击的,需根据业务需求决定是否使用。

5.6. 响应延迟处理

在处理登录请求时,如果用户名不存在,系统会立即返回错误;而如果用户名存在,则需要进一步校验密码等,响应时间会更长。

即使统一了错误提示,响应时间的差异也可能被攻击者利用。

✅ 解决方案:人为加入延迟,抹平响应时间差异。

⚠️ 注意:这种方式不是万能的,应根据实际情况选择性使用。

6. 总结

防范用户名枚举攻击的方法有很多,但没有“一刀切”的方案。需要根据应用类型、安全等级和用户体验来权衡选择。

✅ 必须做到:

- 错误提示信息不泄露敏感信息

- 对频繁失败的请求进行限制

❌ 不建议盲目使用:

- 过度复杂的验证机制(如 MFA)应根据业务需求决定

💡 建议:

- 不同资源采用不同的安全策略组合

- 安全性与可用性之间找到平衡点

7. 结语

本文通过一个简单的 Spring Boot + Spring Security 应用,展示了用户名枚举攻击的原理与常见防范手段。

我们讨论了从简单调整提示信息到引入限流、地理位置验证、多因素认证等多种策略,并分析了它们的适用场景与优缺点。

最终目标是:在不影响用户体验的前提下,尽可能减少系统暴露的信息,提高攻击门槛。