1. 概述

本文将介绍缓冲区溢出攻击(Buffer Overflow Attack)的基本原理及其危害。同时,我们会探讨几种常见的缓冲区溢出攻击类型,并讨论如何通过代码和操作系统层面的防护手段来缓解这类安全威胁。

缓冲区溢出攻击是历史上最经典的软件安全漏洞之一。攻击者可以利用缓冲区溢出漏洞修改程序行为,甚至获取系统控制权限。 2014 年震惊全球的“心脏出血”(Heartbleed)漏洞,正是由于 SSL 实现中存在缓冲区溢出问题,导致数百万台服务器暴露在风险之中。

2. 什么是缓冲区?

在计算机科学中,缓冲区(Buffer)是一种临时存储数据的内存区域,通常用于在数据从一个地方传输到另一个地方的过程中进行暂存。缓冲区一般位于 RAM 中。

缓冲区广泛用于提高系统性能。例如:

- 硬盘驱动器使用缓冲区来加速数据读取;

- 在线视频播放器使用缓冲区来避免网络波动带来的播放中断;

- 网络通信中也常使用缓冲区来暂存接收或发送的数据包。

缓冲区的大小是有限的。如果程序没有对输入数据进行边界检查,就可能导致写入的数据超出缓冲区的容量,从而覆盖相邻的内存区域。这就为缓冲区溢出攻击提供了可乘之机。

3. 缓冲区溢出示例

缓冲区溢出(Buffer Overflow),也称缓冲区越界,是一种常见的安全漏洞。当程序试图将超过缓冲区容量的数据写入缓冲区时,就会发生缓冲区溢出,覆盖相邻的内存区域。

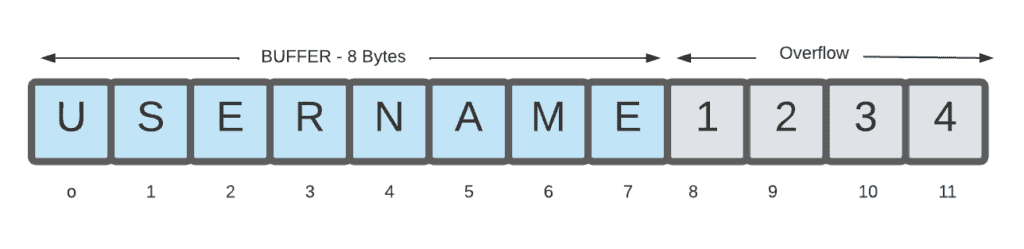

举个例子:假设一个程序为用户名预留了 8 字节的缓冲区,但攻击者输入了 12 字节的内容。这时,多出的 4 字节就会覆盖掉缓冲区之后的内存区域。如果这部分内存中存放的是函数返回地址、标志位、甚至是可执行代码,攻击者就有可能通过构造特定输入来劫持程序执行流程,从而实现任意代码执行。

如下图所示,缓冲区被溢出后,原本的返回地址被覆盖,程序跳转到攻击者指定的地址执行恶意代码:

4. 缓冲区溢出攻击类型

根据攻击目标内存区域的不同,常见的缓冲区溢出攻击类型包括:

✅ 栈溢出(Stack-based Overflow)

发生在函数调用栈上,是最常见的类型。攻击者通过溢出栈上的缓冲区,篡改函数返回地址,从而控制程序执行流。

✅ 堆溢出(Heap-based Overflow)

发生在堆内存中,攻击者通过溢出堆上分配的缓冲区,修改内存结构或函数指针。这类攻击相对复杂,但一旦成功,危害巨大。

✅ 整数溢出(Integer Overflow)

当整数运算结果超出其类型所能表示的最大值时,可能导致后续分配的缓冲区大小不足,从而引发缓冲区溢出。

✅ Unicode 溢出(Unicode Overflow)

当程序期望接收 ASCII 字符串,但实际输入包含 Unicode 字符时,可能导致缓冲区被意外填充超出边界。

5. 防御措施

为了防止缓冲区溢出攻击,开发者和系统设计者可以采取多种防护手段:

5.1 编程层面的防护

- ✅ 使用安全的字符串处理函数,如

strncpy()、snprintf()替代strcpy()、sprintf(); - ✅ 启用编译器提供的安全选项,如 GCC 的

-fstack-protector; - ✅ 使用现代语言(如 Java、C#、Rust)开发,这些语言内置内存安全机制;

- ✅ 对输入数据进行严格的边界检查和格式验证。

5.2 操作系统级别的防护

现代操作系统通常具备以下几种防御机制:

✅ 数据执行保护(DEP)

标记某些内存区域为“不可执行”,防止攻击者注入并执行恶意代码。✅ 地址空间布局随机化(ASLR)

随机化程序和库的加载地址,使得攻击者难以预测函数地址和内存布局。✅ 栈保护(Stack Canaries)

在栈帧中插入“金丝雀”值,若被修改则说明发生了栈溢出,程序将被终止。

6. 总结

缓冲区溢出攻击是一种历史悠久但危害极大的安全漏洞。它通过覆盖内存数据,使攻击者有机会控制程序流程甚至获取系统权限。

本文介绍了缓冲区的基本概念、常见攻击类型以及相应的防御措施。在实际开发中,开发者应尽量使用安全的编程语言和工具,并结合操作系统提供的安全机制,全面防范此类攻击。

⚠️ 踩坑提醒:

- 不要盲目信任输入数据;

- 避免使用不安全的函数(如

gets()、strcpy()); - 开发 C/C++ 程序时,务必启用编译器的栈保护选项;

- 即使使用了 ASLR 和 DEP,也不能完全依赖它们,代码层防护同样重要。