1. 概述

远程代码执行(Remote Code Execution,简称 RCE)是一种被 OWASP 列出的高危安全漏洞,攻击者可以借此在目标系统上远程执行恶意代码。一旦得逞,可能导致整个系统被完全控制、数据泄露甚至服务瘫痪。

本文将介绍 RCE 的基本原理、攻击方式以及常见防范策略。通过理解 RCE 的危害和攻击路径,我们可以更好地加固系统,防止被攻击。

2. 什么是 RCE?

RCE 是指攻击者利用系统或应用程序中的漏洞,在远程服务器上执行任意代码的能力。攻击者通常通过代码注入、恶意邮件或附件,或者操作系统漏洞来实现 RCE。一旦成功,攻击者将获得对系统和敏感数据的完全访问权限,甚至可以部署恶意软件。

攻击者实施 RCE 的过程通常包括以下步骤:

- 识别漏洞模块:经验丰富的攻击者会手动测试或使用自动化工具扫描目标系统,寻找可利用的漏洞。

- 构造攻击载荷(Payload):一旦发现漏洞,攻击者会编写特定的恶意代码,尝试执行任意命令。

- 触发执行:将恶意代码注入到目标应用的输入点(如搜索框、登录表单等),诱导系统执行恶意逻辑。

举个例子:

假设攻击者想入侵一个网站,他可能会尝试在搜索框中输入一段恶意代码。网站后台如果没有对输入内容进行严格过滤和验证,就可能执行这段代码,从而让攻击者获得数据库访问权限。

攻击者可以借此获取用户姓名、地址、信用卡号等敏感信息:

此外,攻击者还可能在网站上部署恶意代码,感染更多访问者。这个案例中,正是由于网站没有对用户输入进行有效校验,才导致了 RCE 漏洞的发生。

3. RCE 的攻击原理

前面我们了解了 RCE 的基本概念。现在我们来看一个实际的代码示例,理解 RCE 是如何被注入的。

以下是一个简单的 PHP 登录验证脚本:

<?php

$username = $_POST['username'];

$password = $_POST['password'];

$query = "SELECT * FROM users WHERE username='$username' AND password='$password'";

$result = mysqli_query($conn, $query);

if (mysqli_num_rows($result) > 0) {

// 登录成功

} else {

// 登录失败

}

?>

攻击者如果在用户名输入框中填写:

'; system('rm -rf /'); //

那么最终构造出的 SQL 查询语句就会变成:

SELECT * FROM users WHERE username=''; system('rm -rf /'); //' AND password=''

这行代码会尝试删除服务器上的所有文件,造成严重后果。这说明了输入未经过滤和验证时,极容易被攻击者利用。

此外,如果使用的语言解释器(如 PHP、Python)存在已知漏洞,攻击者也可能利用这些漏洞执行任意代码。

4. RCE 的常见攻击方式

RCE 主要有两种实现方式:

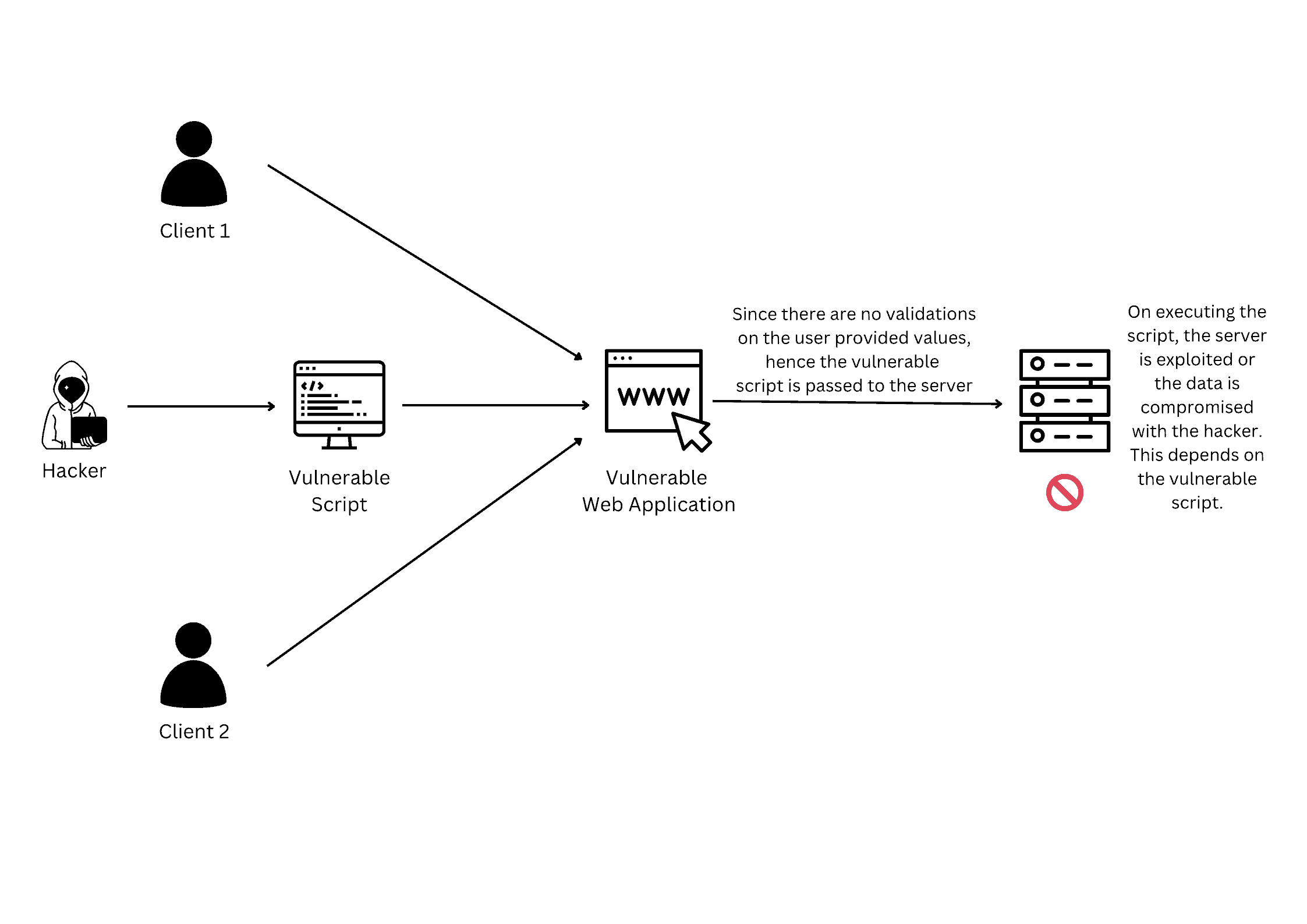

✅ 远程代码评估(Remote Code Evaluation)

攻击者将恶意代码注入到 Web 应用中,通过某些输入点触发执行。例如:

- 在搜索框中注入恶意代码

- 利用上传的恶意附件

- 利用存在漏洞的 API 接口

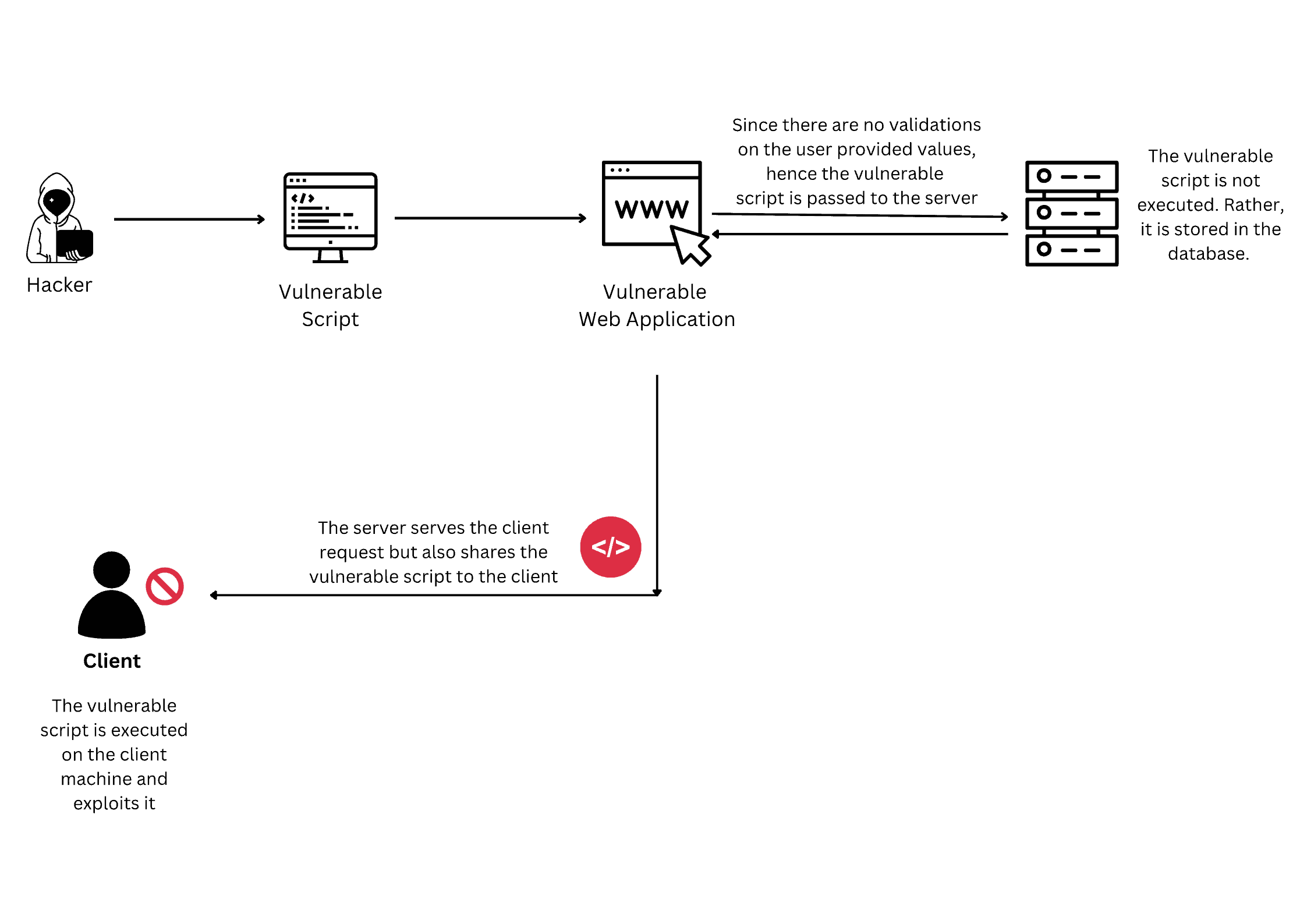

✅ 存储型代码评估(Stored Code Evaluation)

攻击者将恶意代码存储在数据库或文件系统中,当系统调用这些数据时自动执行。例如:

- 用户提交的评论中包含 JavaScript 脚本

- 后台展示页面未对数据做转义处理

两者的区别在于恶意代码的存放位置和执行时机不同。 远程代码评估是即时注入并执行,而存储型代码评估是先存储再触发执行。

4.1 常见 RCE 类型

根据攻击位置的不同,RCE 可以细分为以下三类:

| 类型 | 描述 | 防御建议 |

|---|---|---|

| 服务端注入(Server-side Injection) | 攻击者通过用户输入注入代码,服务器执行 | 输入过滤、参数化查询 |

| 客户端注入(Client-side Injection) | 攻击者通过浏览器注入脚本,客户端执行(XSS) | 输出转义、CSP 策略 |

| Shell 注入(Shell Injection) | 利用命令执行漏洞注入系统命令 | 避免直接执行用户输入、使用白名单 |

5. 如何防范 RCE?

防范 RCE 的核心在于 输入验证、安全编码和定期更新。以下是几个关键策略:

✅ 严格校验用户输入

if (preg_match('/[^a-zA-Z0-9]/', $username) || preg_match('/[^a-zA-Z0-9]/', $password)) {

exit('非法输入');

}

这段代码通过正则表达式限制用户名和密码只能包含字母和数字,防止特殊字符被注入。

✅ 避免使用危险函数

例如 PHP 中的 eval()、exec()、system() 等函数,应尽量避免使用,或使用更安全的替代方案。

✅ 定期更新系统和依赖库

及时修补已知漏洞,尤其是语言解释器、Web 框架、数据库等核心组件。

✅ 使用 HTTPS 和 SFTP

通过加密通信防止中间人篡改数据,降低攻击面。

✅ 启用多因素认证

增强身份验证机制,提升系统安全性。

✅ 定期进行漏洞扫描

借助工具如 OWASP ZAP、Burp Suite、Nessus 等进行自动化检测。

⚠️ 注意:以上措施虽然不能完全杜绝漏洞,但能显著减少攻击面,提升整体安全性。

5.1 RCE 检测工具推荐

| 工具类型 | 工具名称 | 用途 |

|---|---|---|

| 漏洞扫描工具 | Nessus、OpenVAS | 扫描系统和网络中的已知漏洞 |

| 应用安全测试 | OWASP ZAP、Burp Suite | 检测 Web 应用中的安全问题 |

| 网络监控工具 | Snort、Suricata | 监控异常流量,识别潜在攻击行为 |

| 渗透测试工具 | Metasploit、Nmap | 模拟攻击,测试系统防御能力 |

建议将这些工具纳入日常安全运维流程,形成持续检测机制。

6. 总结

本文介绍了远程代码执行(RCE)漏洞的原理、攻击方式及防范策略:

- RCE 允许攻击者在远程系统上执行任意代码,危害极大

- 攻击方式包括远程代码评估和存储型代码评估

- 服务端注入、客户端注入和 Shell 注入是最常见的三类 RCE 攻击

- 防范重点在于输入验证、安全编码、系统更新和漏洞扫描

作为开发人员或安全工程师,理解 RCE 的攻击路径并掌握防御技巧,是构建安全系统的重要一步。在实际开发中,务必避免“信任用户输入”的思维,始终以防御性编程为原则。