1. 哈希函数简介

在现代数字世界中,为了保障数据安全、隐私和身份验证,我们依赖于多种机制,其中就包括哈希函数(Hash Function)。哈希是一种将任意长度的字节序列映射为固定长度字节序列的技术。

哈希函数的应用非常广泛,比如用于密码存储、生成数字签名等场景。但值得注意的是,哈希机制并非无懈可击。攻击者常常利用其潜在的漏洞来绕过安全机制。

本文我们将重点介绍一种针对哈希机制的攻击方式:彩虹表攻击(Rainbow Table Attack)。我们会先回顾哈希的基本概念,接着介绍彩虹表的原理,最后分析攻击过程以及防御策略。

2. 哈希原理简述

哈希函数是一种单向函数(one-way function),它接受任意长度的输入(明文),输出固定长度的结果(称为哈希值或摘要)。这个过程是不可逆的,即无法通过哈希值反推出原始明文。

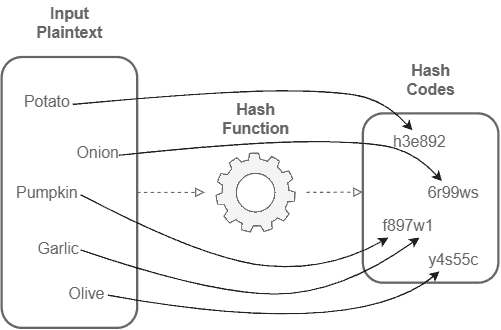

如下图所示:

哈希函数具有以下特点:

- 输出长度固定

- 不同输入可能产生相同输出(碰撞)

- 无法从输出反推输入

由于哈希值数量是有限的(由输出长度决定),而输入可以是无限的,所以哈希碰撞(Collision)是不可避免的。

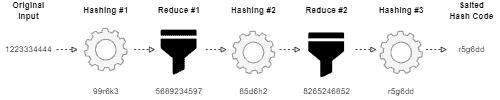

为了缓解碰撞问题并提升安全性,通常会使用加盐(Salting)技术。所谓加盐就是在哈希处理前,向原始明文添加一段随机字符串,使得最终哈希结果唯一。

如下图所示:

3. 什么是彩虹表?

彩虹表是一种预先计算好的哈希反查表,用于快速将哈希值还原为原始明文。它通过预先计算大量明文及其对应的哈希值,并将这些数据以特定结构存储,从而加快查找速度。

相比传统的哈希查找表(lookup table),彩虹表通过链式哈希和还原操作(reduction function)减少存储空间的占用,同时又比实时暴力破解节省时间,因此它是一种时间和空间折中的解决方案。

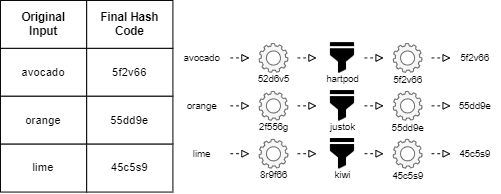

举个简单的彩虹表结构如下:

这张表中每一行包含一个明文和经过多次哈希与还原操作后的最终哈希值。攻击者在拿到目标哈希后,可以尝试在表中查找匹配项,从而逆向还原出原始明文。

4. 彩虹表攻击原理

彩虹表攻击的核心思想是:利用预先计算好的彩虹表,将目标哈希值与表中记录进行比对,从而快速还原出原始明文。

攻击步骤如下:

- 获取目标哈希值:通常通过数据库泄露、SQL注入或钓鱼攻击等方式获取。

- 使用彩虹表进行比对:将获取的哈希值与彩虹表中的记录进行比对。

- 还原明文:如果找到匹配项,则攻击者可获得原始明文(如密码)。

4.1 攻击示例场景

彩虹表攻击往往与其他攻击方式结合使用,因为攻击者需要先获取哈希列表。

✅ 示例1:SQL注入 + 彩虹表攻击

- 攻击者利用SQL注入漏洞入侵网站数据库

- 成功获取用户密码哈希表

- 使用彩虹表快速还原出部分用户明文密码

✅ 示例2:DDoS攻击 + 数据库入侵

- 攻击者发起DDoS攻击使防火墙失效

- 入侵数据库获取哈希数据

- 利用彩虹表还原敏感信息

4.2 防御建议

要有效防止彩虹表攻击,需从多个方面入手:

✅ 增强系统安全性:不要仅依赖密码保护,建议启用多因素认证(MFA)

✅ 避免使用弱密码:如 123456、qwerty 等常见密码极易被彩虹表命中

✅ 使用加盐技术:盐值应随机且唯一,这样即使密码相同,哈希值也会不同

✅ 使用现代哈希算法:避免使用 MD5、SHA-1 等已被证明不安全的算法。建议使用如 bcrypt、scrypt、PBKDF2 等更安全的算法

⚠️ 注意:即使使用加盐,如果盐值被泄露,攻击者仍可能构造特定的彩虹表进行攻击。因此盐值应妥善保存,不与哈希一同存储。

5. 总结

本文我们详细介绍了彩虹表攻击的原理和防御方法:

- 哈希函数是现代安全体系的重要基础,但其单向性并不意味着绝对安全

- 彩虹表通过预计算技术,可以高效还原常见哈希值

- 攻击者常结合其他攻击手段获取哈希值,并通过彩虹表快速破解

- 防御手段包括使用加盐、避免弱密码、启用多因素认证和使用现代哈希算法

在开发过程中,务必重视密码存储安全,不要使用明文或简单哈希方式存储用户密码。否则,一旦数据泄露,后果可能非常严重。

✅ 技术要点总结:

| 项目 | 建议 |

|---|---|

| 哈希算法 | 使用 bcrypt、scrypt 或 PBKDF2 |

| 加盐 | 每个用户使用独立、随机的盐值 |

| 密码策略 | 强制复杂度,限制尝试次数 |

| 多重验证 | 推荐使用 MFA 提升整体安全性 |

希望这篇文章能帮助你在实际项目中更好地防范彩虹表攻击。