1. 概述

在计算机安全与软件开发中,沙箱(Sandbox)指的是一个隔离的运行环境,程序可以在其中运行而不会影响到系统其他部分,资源访问也受到严格限制。

这种机制非常适合用于测试某些可能引发系统故障或行为异常的代码逻辑。在沙箱中运行的程序,理论上不应该对外部系统造成任何影响。我们通常可以限制程序的内存分配空间、网络访问权限以及文件系统访问路径等。

本文将探讨用于实现沙箱的不同技术架构及其核心概念。

2. 核心概念

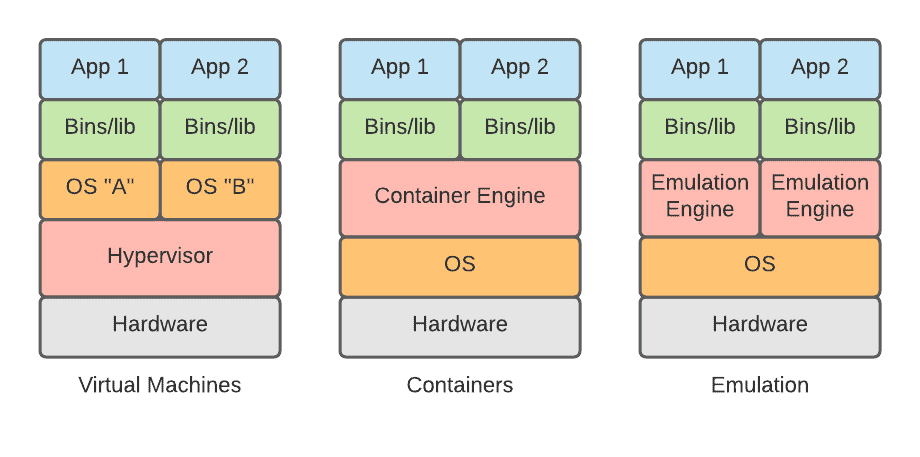

不同的沙箱实现方式各有优劣,主要体现在部署速度、对硬件抽象的程度以及运行系统的复杂性等方面。一般来说,从底层硬件层面进行隔离的方案,隔离性更强;而通过多层软件抽象实现的方案则更具灵活性和可扩展性:

2.1 虚拟机与虚拟机监控器(Hypervisor)

虚拟机(Virtual Machine,VM)可以理解为在物理硬件上运行的“迷你计算机”。它们拥有独立的操作系统、文件系统、库和应用程序。

这一切之所以能在同一台物理机器上共存,得益于虚拟机监控器(Hypervisor)。Hypervisor 是一种软件或固件,负责将物理硬件资源合理分配给各个虚拟机。

这个过程称为“虚拟化”,可以理解为在同一个系统中为不同环境之间建立虚拟隔离。✅

- ✅ 虚拟机隔离性好

- ❌ 启动时间较长(通常几分钟)

- ❌ 性能开销相对较大

2.2 容器与容器引擎

容器(Container)是另一种应用隔离方式,适用于运行在相同操作系统上的应用。通过容器技术,应用可以被封装、自动部署和横向扩展。

近年来,随着 Docker 和 Kubernetes 等工具的普及,容器化技术得到了广泛应用。容器共享宿主机的内核,但通过命名空间(Namespaces)和控制组(Cgroups)实现了资源隔离与限制。

容器引擎负责管理容器的网络、内存等资源,并支持按需动态调整。

- ✅ 部署速度快(秒级启动)

- ✅ 更轻量,资源占用少

- ❌ 隔离性弱于虚拟机

2.3 操作系统级模拟(OS Emulation)

这种方式通过模拟操作系统行为来实现沙箱,但不涉及物理硬件的模拟。完整模拟一个操作系统对系统资源消耗较大,因此很多沙箱只模拟常用的系统调用。

这类沙箱容易被高级恶意软件绕过,因为它们可以通过触发不常见的系统调用来判断自己是否运行在沙箱中,从而伪装成良性行为。

2.4 全系统模拟(Full System Emulation)

全系统模拟会模拟整台机器的所有资源,包括 CPU、内存、磁盘、网络甚至图形界面。这种沙箱可以完整观察沙箱内程序的行为。

- ✅ 不受限于宿主机操作系统架构

- ✅ 可模拟不同架构系统(如手机、游戏机)

- ❌ 性能开销大

- ❌ 实现复杂度高

这类沙箱常用于恶意软件分析,能够深入理解程序运行时的行为。

3. 沙箱绕过技术

一些高级恶意软件具备检测运行环境的能力。它们可以在沙箱中伪装成正常程序,而在真实系统中才激活恶意行为。

常见的绕过技术包括:

- ✅ 进程注入(Process Injection):将恶意代码注入到正常进程中运行,逃避检测

- ✅ 延迟触发:在沙箱中等待一段时间后才开始执行恶意行为

- ✅ 检测虚拟化特征:通过检测 CPU 指令、硬件特征等判断是否处于虚拟化环境

虽然全系统模拟可以在一定程度上抵御这些攻击,但前提是模拟的真实性足够高,否则仍可能被绕过。

4. 总结

本文介绍了沙箱机制的几种主要实现方式:

| 类型 | 隔离性 | 性能 | 适用场景 |

|---|---|---|---|

| 虚拟机 | 高 | 中 | 高隔离需求 |

| 容器 | 中 | 高 | 快速部署、微服务 |

| OS 模拟 | 低 | 中 | 行为分析 |

| 全系统模拟 | 高 | 低 | 恶意软件分析 |

每种技术都有其适用场景,选择时应根据具体需求权衡隔离性、性能和部署成本。在实际使用中,也需警惕恶意程序的反沙箱策略,持续优化沙箱环境的真实性与安全性。⚠️