1. 引言

“隐蔽”是指通过隐藏某些资源来降低被攻击或被盗用的概率。在安全系统中,它是一种常见的补充手段。

现实生活中,“隐蔽”最常见的例子就是迷彩伪装。军队会使用不同的迷彩图案让士兵融入环境,从而避免危险。另一个例子是将重要人物藏在一辆外观相同的车辆中,混在车队里运输。

本文将探讨计算领域中的“隐蔽即安全”(Security by Obscurity)策略。 我们首先简要介绍数字安全系统的几个主要类别,接着分析为什么仅依赖“隐蔽”是一个糟糕的选择。最后,我们会讨论在哪些场景中结合其他安全机制使用“隐蔽”策略是合理且有效的。

2. 数字安全系统概述

数字安全是计算机科学中一个复杂的主题。 我们可以为系统和数据部署多个安全层级,这些层级会随着技术发展和安全目标的变化而变化。

现代社会高度依赖各种数字设备和系统,比如医院管理系统、电网控制、交通信号灯等。这些系统执行着关键任务,因此我们必须采用强大且具有弹性的安全措施,以避免灾难性事件和数据泄露。

以下是一些主要的安全类别:

- 网络安全(Network Security):目标是防止未经授权访问私有系统和数据。实现方式包括多因素认证、基于上下文的认证、防火墙、入侵检测与防御系统等。

- 应用安全(Application Security):目的是防止应用中的数据泄露或执行非预期操作。常用手段包括杀毒软件、反间谍软件等。

- 数据安全(Data Security):旨在防止存储数据被非法访问或篡改。典型做法包括使用 Twofish、RSA 等加密算法对数据加密,以及通过哈希校验数据完整性。

2.1. “隐蔽即安全”的背景

可以看出,无论属于哪个安全类别,加密技术始终是数字安全的核心支柱之一。它不仅能保护敏感数据不被未授权实体读取,还能用于密码生成和数字签名。

而“隐蔽即安全”的概念正源于加密学。在该领域中,它通常被视为一种不良实践:一个加密系统的安全性不应依赖于算法本身的保密性。

但问题是:在计算机科学的其他领域,是否可以合理地利用“隐蔽”策略来增强整体安全性?

接下来,我们将分析“隐蔽即安全”的优劣,以及它在实际应用中的适用场景。

3. 什么是“隐蔽即安全”?

我们先用一个简单的类比来理解安全机制。

假设你有一个加密的文件,这就像你把一份重要文件锁在一个保险箱里,钥匙是你的密码。那么:

- 系统中运行的杀毒软件,就像一个守卫,监控着这个保险箱。

- 配置了防火墙的系统,则像另一个守卫,检查进入房间的人是否有权限。

这些机制都属于“主动安全”手段。

而“隐蔽即安全”,可以理解为:你并没有把保险箱锁起来,而是把它藏在一个不容易被发现的地方。

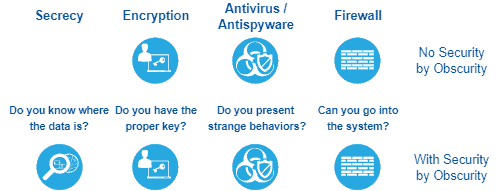

如下图所示:

换句话说,“隐蔽即安全”是指通过隐藏系统或数据,使得攻击者难以发现其存在。设计上,这类系统不会主动暴露信息,只有知道“藏在哪里”的人才能找到它。

一个常见的例子是:云存储服务中使用“未被索引”的链接进行文件分享。这种链接通常是一个很长的随机字符串,这样即使攻击者知道存在这种链接机制,也很难通过暴力破解找到具体的分享地址。

3.1. 仅依赖“隐蔽”是危险的

只依赖“隐蔽”来保护数据是非常危险的做法。 因为一旦“隐蔽”的机制被破解,整个系统就毫无防御可言。

“隐蔽即安全”依赖于攻击者发现访问路径的难度。但一旦路径被发现,访问数据就变得非常简单。

举个例子,假设你使用了一个随机生成的分享链接来保护一个文档。如果攻击者能找出链接的生成模式,就可以通过暴力破解尝试大量链接,最终获取数据。

这就像你把宝藏埋在地下,并在地图上画了个红“X”标记。只要有人看到这个标记,他们就能找到宝藏。

3.2. 合理使用“隐蔽即安全”的方式

网络安全专家之所以批评“隐蔽即安全”,主要是因为它被误用为唯一的防护手段。

但如果我们把它作为额外的安全层,和其他安全机制结合使用,那它就是一个非常有效的辅助手段。

我们可以将安全机制分为两大类:

✅ 降低被攻击概率的方法

✅ 降低攻击影响的方法

“隐蔽”属于前者:它通过隐藏信息,减少被攻击的可能性。

攻击发生的概率越低越好,但即便概率很小,攻击仍然可能发生。因此,系统设计者还应结合使用降低攻击影响的机制,比如权限控制、隔离机制、日志审计等。

总结一下:

最有效的做法是:将“隐蔽”作为多个“降低攻击概率”机制中的一部分,并结合至少几个“降低攻击影响”的机制共同构建安全体系。

4. 总结

本文我们探讨了“隐蔽即安全”这一策略。

我们首先介绍了数字安全的几个主要分类,接着深入分析了“隐蔽即安全”的原理、错误使用场景以及合理使用方式。

结论如下:

✅ 如果使用得当,“隐蔽即安全”是一种有效的安全手段。

❌ 但若单独依赖它,则会带来严重的安全风险。

⚠️ 它应作为整体安全策略的一部分,与其他机制(如认证、加密、访问控制)协同工作。

“隐蔽”不是万能钥匙,但它可以成为安全体系中的一道有力屏障。